定义

解析漏洞是指服务器应用程序在解析某些精心构造的后缀文件时,会将其解析成网页脚本,从而导致网站的沦陷。大部分解析漏洞的产生都是由应用程序本身的漏洞导致的。而服务器的应用程序就是Web容器,常见的Web容器有IIS、Nginx、Apache、Tomcat等。

常见的解析漏洞有哪些

Apache解析漏洞

一、出现的版本:在Apache1.x和Apache2.x中存在解析漏洞。

二、原理:按照识别“.”后的扩展名来解析,当碰到不认识的扩展名时,将会从后面向前解析,直到碰到认识的扩展名为止。

例如:1.php.aa.bb.cc

1.php.aa.bb.cc

会先解析cc,若cc不存在则解析bb,bb不存在则解析aa,aa不存在则只能解析PHP了。如果解析完还没有碰到可以解析的扩展名,就会暴露源文件。

这种方法可以绕过基于黑名单的检查。(如网站限制,不允许上传后缀名为PHP、ASP、ASA等的文件)

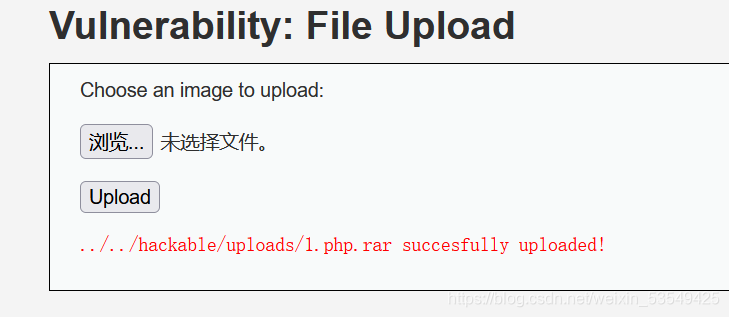

三、漏洞复现

1、工具:phpstudy

2、环境:DVWA

3、

上传成功

IIS解析漏洞

一、什么是IIS

Internet Information Services(IIS,以前称为Internet Information Server)互联网信息服务是Microsoft公司提供的可扩展Web服务器,支持HTTP,HTTP/2,HTTPS,FTP,FTPS,SMTP和NNTP等。起初用于Windows NT系列,随后内置在Windows 2000、Windows XP Professional、Windows Server 2003和后续版本一起发行,但在Windows XP Home版本上并没有IIS。IIS目前只适用于Windows系统,不适用于其他操作系统。

二、IIS6.0在解析文件存在以下两个解析漏洞。

<1>当建立* asa、.asp格式的文件夹时,其目录下的任意文件都将被IIS当作asp文件夹解析。

<2>当文件为.asp;1.jpg时,IIS6.0同样会以asp脚本来执行。

WebDav漏洞

说起IIS容器,就不得不说一个经典的漏洞,漏洞名为WebDav

一、什么是WebDav:WebDav是一种基于HTTP1.1协议的通信协议,它扩展了HTTP协议,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法,使HTTP协议更加强大。

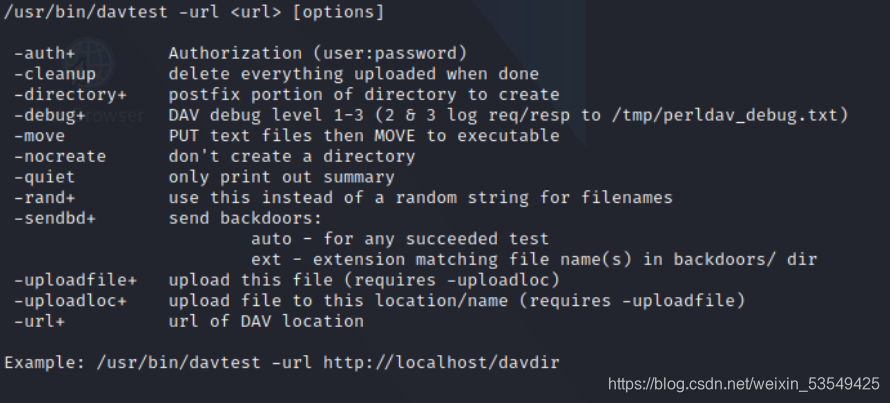

二、漏洞介绍:WebDAV是基于Web服务的扩展服务。它允许用户像操作本地文件一样,操作服务器上的文件。借助该功能,用户很方便的在网络上存储自己的文件。为了方便用户使用,通常会提供给用户较大的文件权限,如上传、修改甚至是执行权限。Kali Linux提供了一款WebDAV服务漏洞利用工具DAVTest。该工具会自动检测权限,寻找可执行文件的权限。一旦发现,用户就可以上传内置的后门工具,对服务器进行控制。同时,该工具可以上传用户指定的文件,便于后期利用。

root@kali:~# davtest

ERROR: Missing -url

/usr/bin/davtest -url <url> [options]

-auth+ Authorization (user:password)

-cleanup 删除所有上传的内容

-directory+ 要创建的目录的后缀部分

- debug+ DAV 调试级别 1-3 (2 & 3 log req/resp to /tmp/perldav_debug.txt)

-移动 PUT 文本文件然后移动到可执行文件

-nocreate 不要创建目录

-quiet 只打印摘要

-rand+ 使用这个而不是文件名的随机字符串

-sendbd+ 发送后门:

自动 - 对于任何成功的测试

ext - 扩展匹配后门/目录中的文件名

-uploadfile+ 上传这个文件(需要 -uploadloc)

-uploadloc+ 上传文件到这个位置/名称(需要 -uploadfile)

-url+ DAV 位置的 url

示例:/usr/bin/davtest -url http://localhost/davdir

root@kali:~# davtest -url http://192.168.1.209

************************************ **********************

测试 DAV 连接

打开成功:http://192.168.1.209

*************** *****************************************

注意此会话的随机字符串:B0yG9nhdFS8gox

* ****************************************************** *****

创建目录

MKCOL SUCCEED:创建 http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox

******************************** **************************

发送测试文件

PUT asp FAIL

PUT cgi FAIL

PUT txt SUCCEED: http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox .txt

PUT PL SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.pl

PUT JSP SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.jsp

PUT CFM SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox。 CFM

PUT ASPX FAIL

PUT JHTML SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.jhtml

PUT PHP SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.php

将HTML SUCCEED:http://192.168.1.209/ DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.html

PUT shtml 失败

******************************************** **************

检查测试文件执行

EXEC TXT SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.txt

EXEC PL FAIL

EXEC JSP FAIL

EXEC CFM FAIL

EXEC JHTML FAIL

EXEC PHP FAIL

EXEC HTML SUCCEED:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.html

* ****************************************************** *****

/usr/bin/davtest 摘要:已

创建:http

://192.168.1.209/DavTestDir_B0yG9nhdFS8gox

PUT 文件:http ://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox /DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.pl

PUT 文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.jsp

PUT文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.cfm

PUT文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.jhtml

PUT文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.php

PUT文件:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.html

执行:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.txt

执行:http://192.168.1.209/DavTestDir_B0yG9nhdFS8gox/davtest_B0yG9nhdFS8gox.html

绕过上传漏洞

文件上传漏洞绕过方法:使用不常见的文件后缀名,详细可见文件上传

PHP CGI漏洞

一、什么是CGI:详细可见大佬博客

二、什么是PHP CGI漏洞:Nginx是一款高性能Web服务器,通常用来作为PHP的解析容器,Nginx存在两个解析漏洞。例如,访问http://www.xxser.com/1.jpg/1.php,此时的1.jpg会被当作PHP脚本解析

三、原因:Nginx特性:只要一看URL中路径名以.php结尾,便不管该文件是否存在,直接交给php处理php。

此漏洞可配合图片马使用

绕过上传漏洞

客户端检测

针对客户端验证可以使用中间人攻击