某集团比赛的套娃Misc题

题目

题目给了一个压缩包(套娃的开端)

群友给的题,很难不想暴打出题人

解题过程

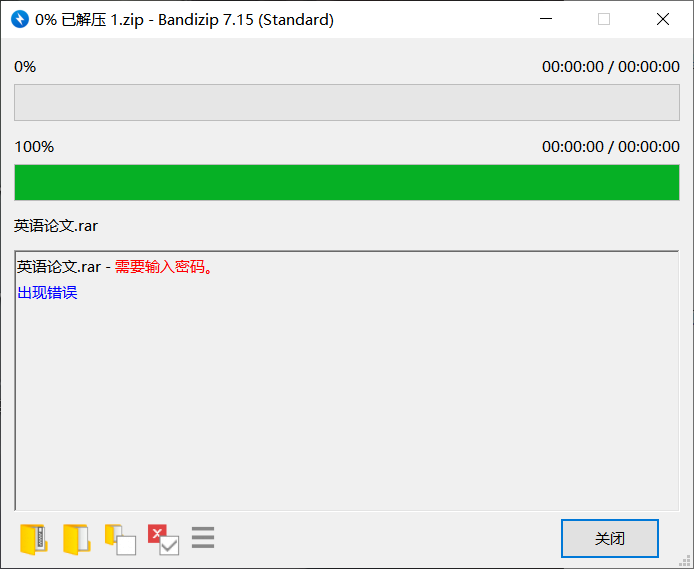

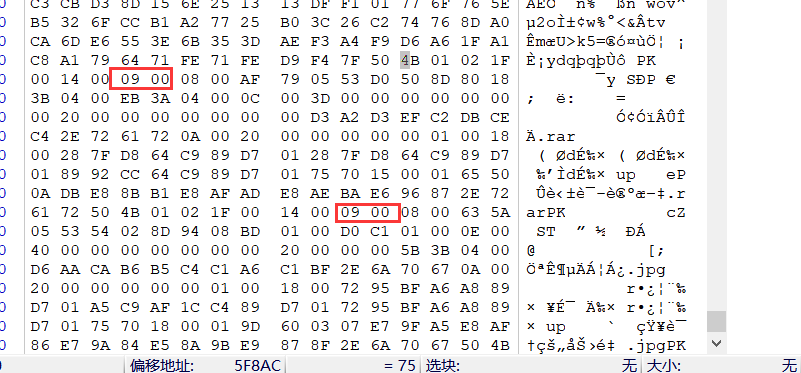

套娃1:压缩包伪加密

winhex查看

伪加密,将09 00改为00 00

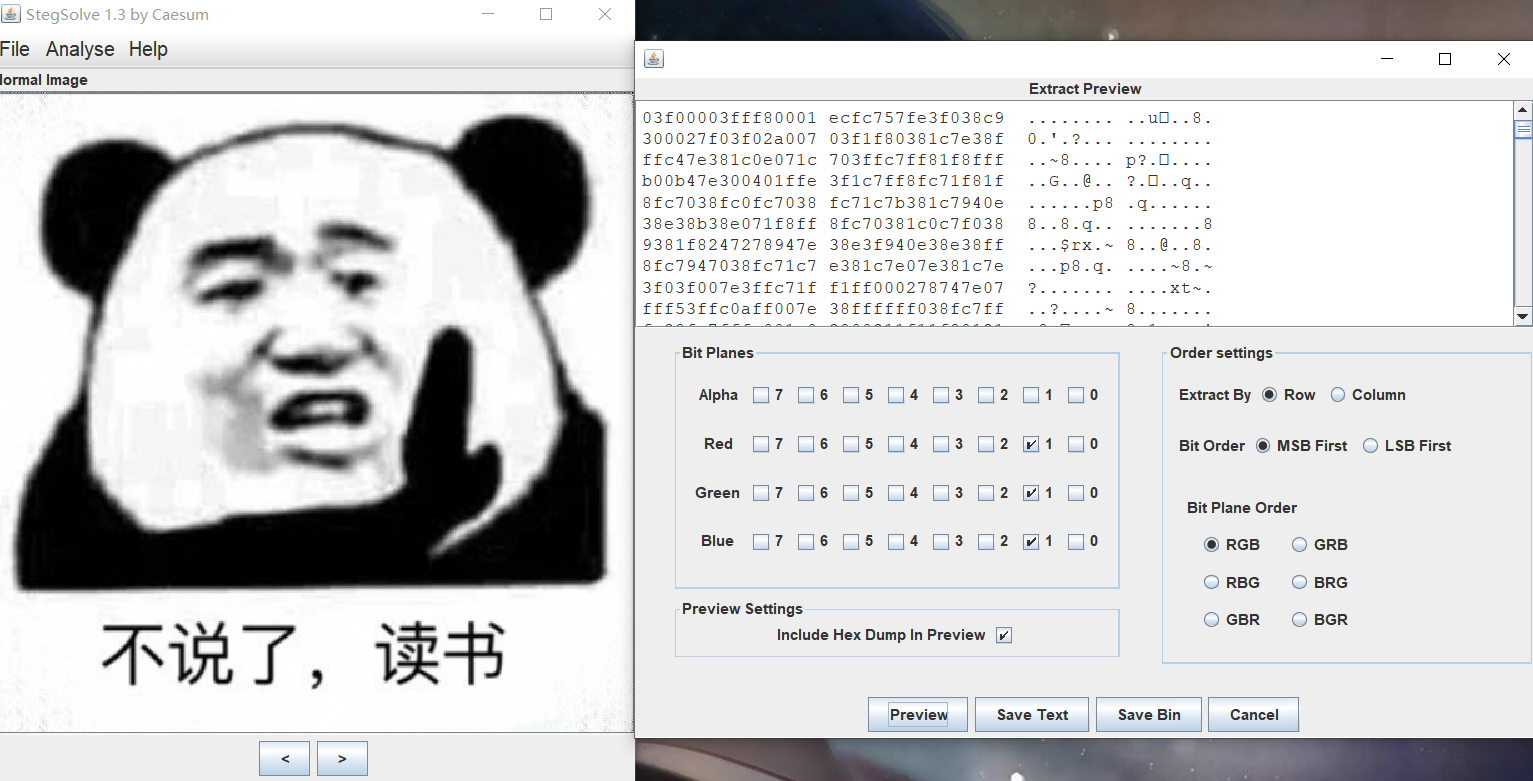

套娃2:单图片盲水印

解压,得到一张jpg图片和一个压缩包,线索肯定在图片里面

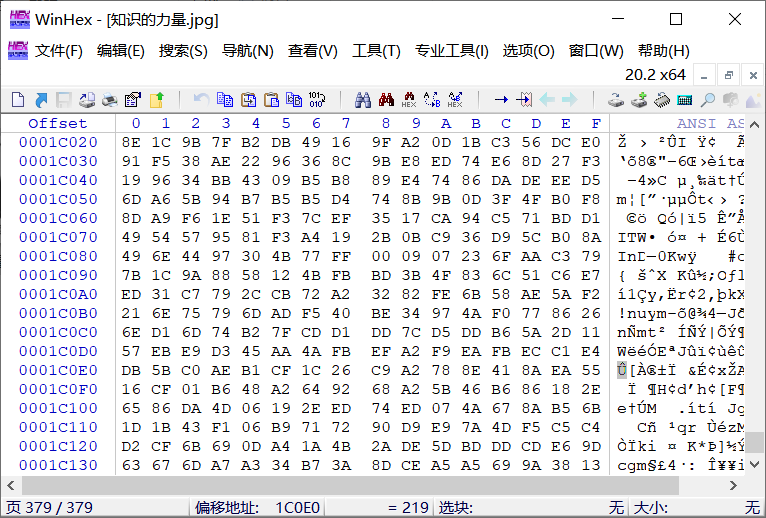

winhex查看图片,没有发现有用的。

然后尝试图片隐写(jpg能搞的图片隐写就那么多)然后心态崩了,binwalk没有、lsb没有、F5隐写不是(没F5的那个特征)

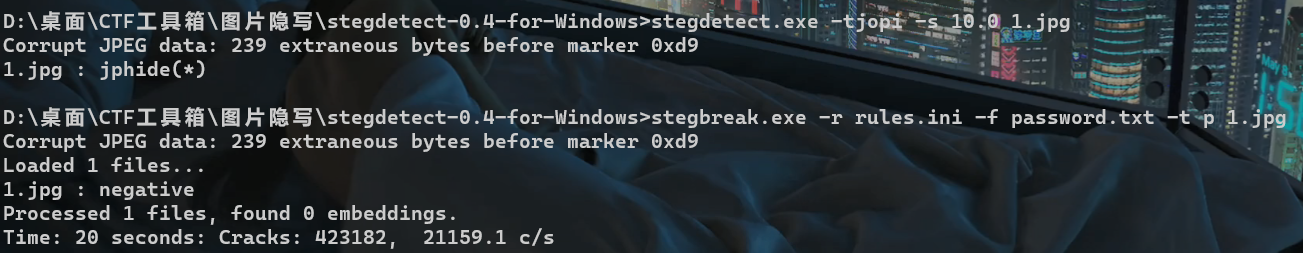

拿stegdetect分析图片,发现jphide(但是破解不出来)

然后之前博客提到的盲水印也不是(正常都是双图盲水印),最后在大佬提示在发现是单图盲水印

盲水印(没拿脚本搞,拿大佬这个工具碰巧可以解出来)

得到Z1r0G0d

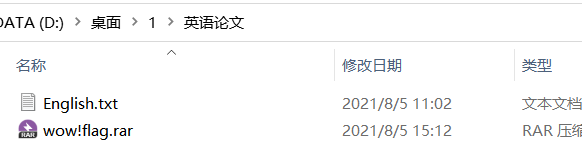

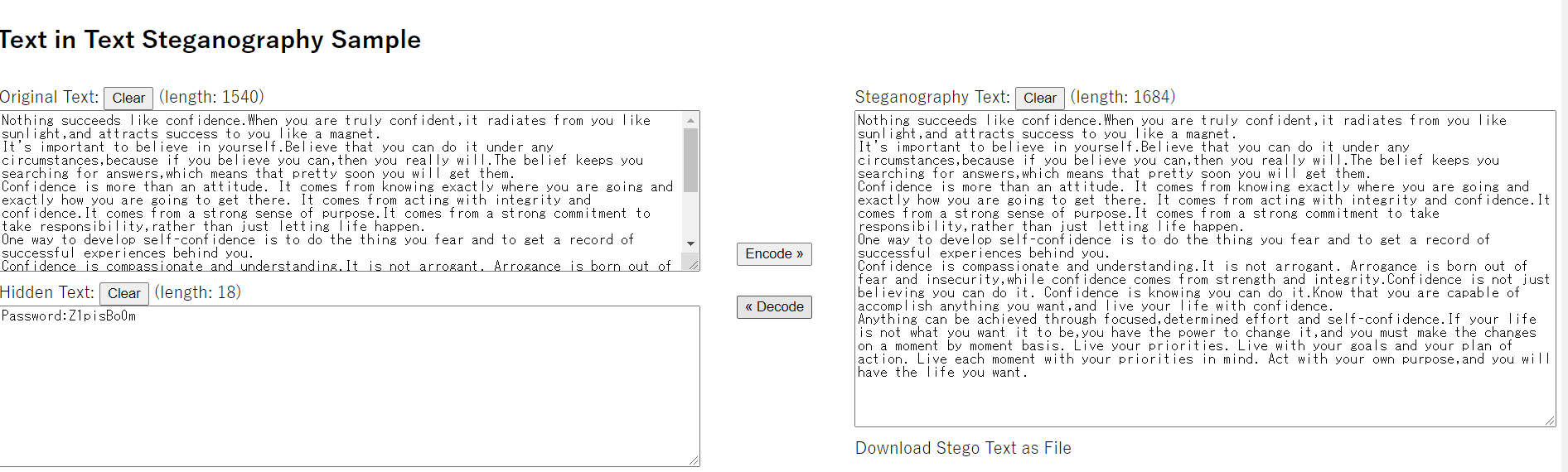

套娃3:零宽字符

解密rar文件

零宽字符隐写

得到Z1pisBo0m

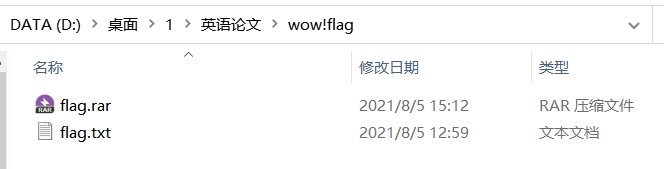

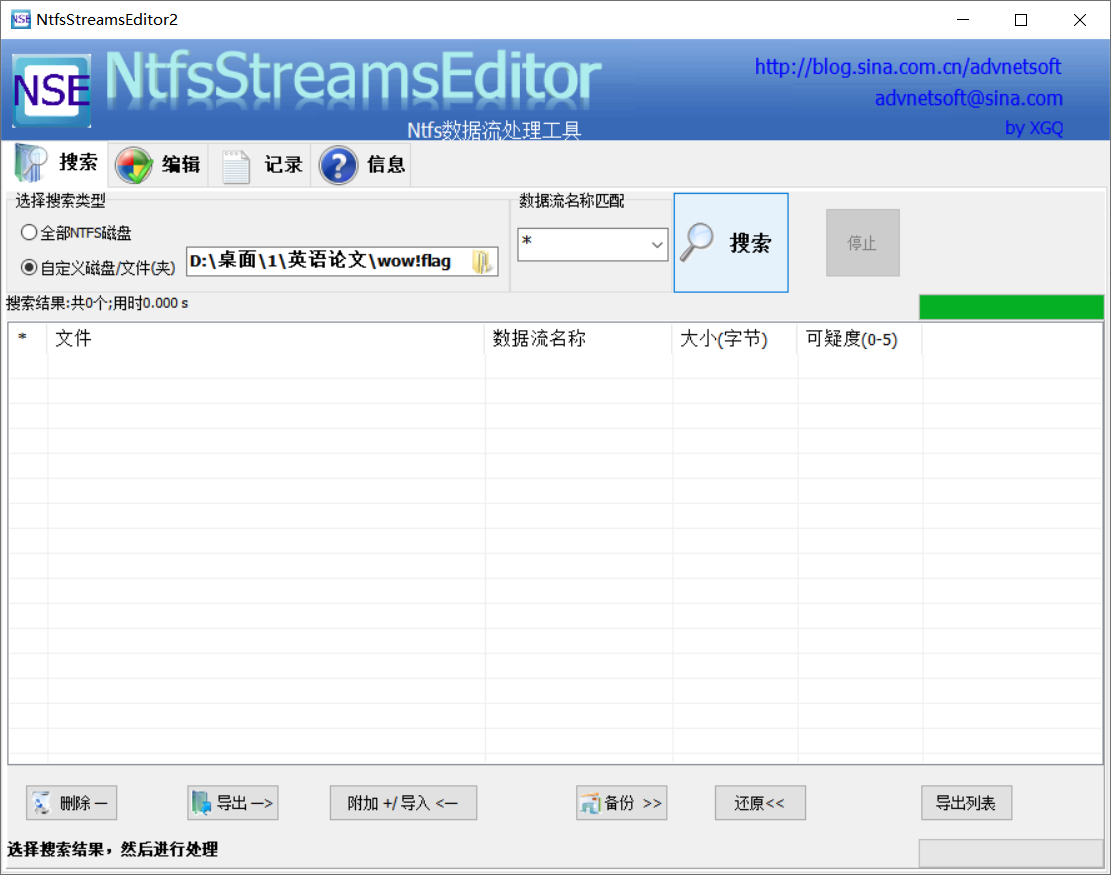

套娃4:ntfs流

解压rar文件

得到flag?NoNoNo 不存在的,假的flag

代入感很强,很想暴打出题人

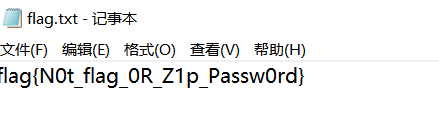

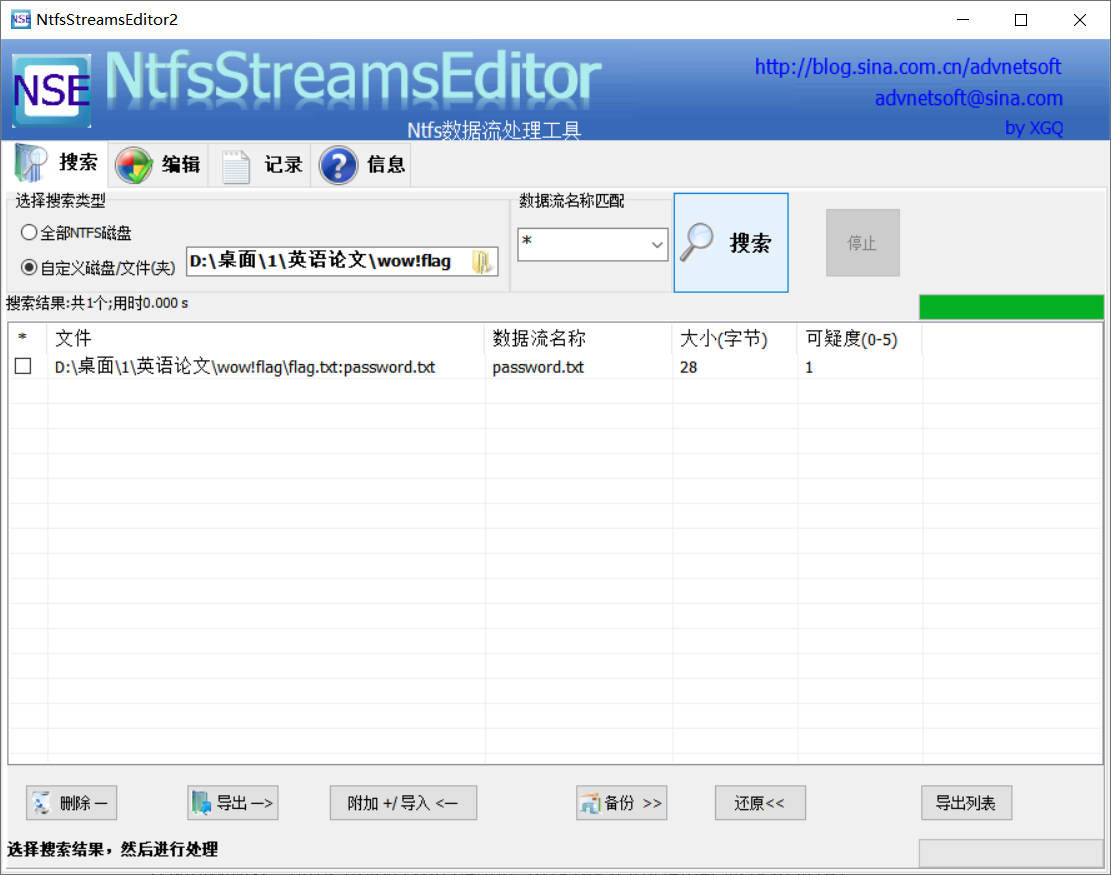

那工具扫描NTFS数据流

补充:之前这个压缩包我是拿bandizip解压的(不知道为什么bandizip输入密码解压的检测不到NTFS数据流,用7Z解压的可以!头大)

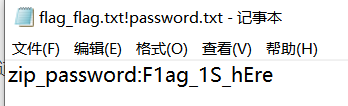

得到zip_password:F1ag_1S_hEre(最后没有空格)

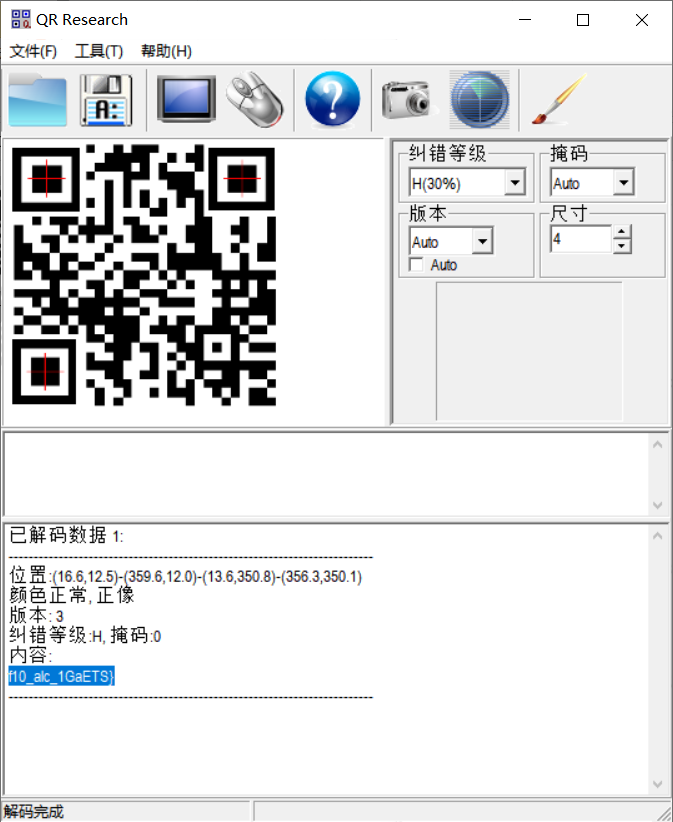

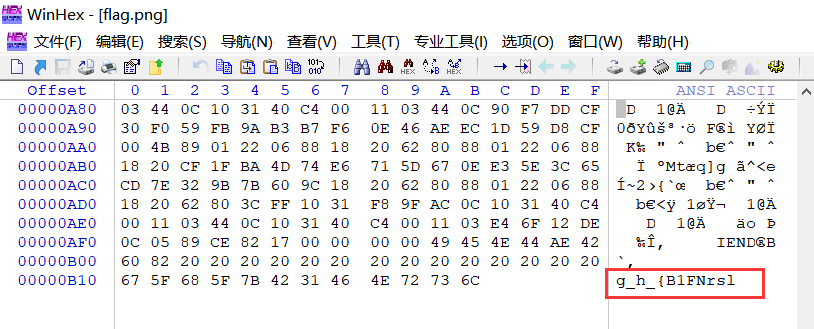

套娃5:二维码补全+二维码文件尾内容

解压得到一个二维码和一个图片

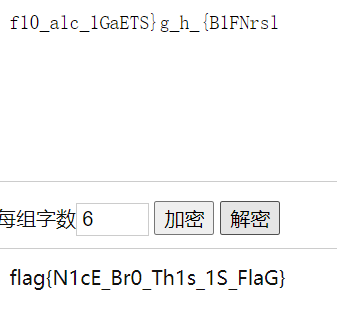

将二维码补上定位符扫描得到f10_alc_1GaETS}

winhex在二维码文件尾发现g_h_{B1FNrsl

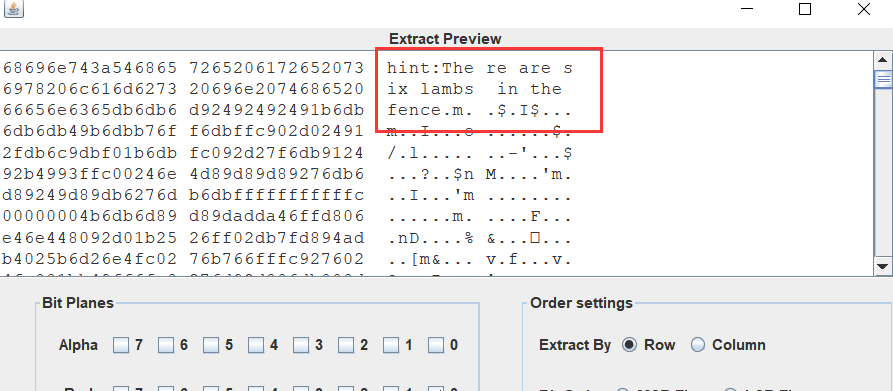

套娃6:lsb隐写获取hint(栅栏密码)

phpto.png 用lsb可以发现hint:6栏的栅栏

栅栏密码(千千秀字的可以,有的网站好像不行,我一开始解密发现没结果,又试了W型的也是不行,最后发现可能是不同的网站的栅栏不一样?)

得到flag

flag{N1cE_Br0_Th1s_1S_FlaG}

资源

单图片盲水印:imagein

NTFS:ntfsstreamseditor

零宽:http://330k.github.io/misc_tools/unicode_steganography.html

栅栏:https://www.qqxiuzi.cn/bianma/zhalanmima.php

感想

太套娃了,一套接一套,单图片的盲水印更NTFS想不到(何况还有bandizip解压直接NTFS扫不出来的问题)多积累吧